漏洞库简介漏洞库是为更好地进行信息安全漏洞的管理及控制工作而建立的。乌云漏洞库是一个国内非官方的漏洞报告平台,同国家信息安全漏洞共享平台(China Na⁃ti

”wooyun“ 的搜索结果

Android.Hook框架xposed篇(Http流量监控) - 瘦蛟舞原文地址:http://drops.wooyun.org/tips/7488官方教程:https://github.com/rovo89/XposedBridge/wiki/Development-tutorial官网:...

http://zone.wooyun.org/content/1060 转载于:https://www.cnblogs.com/diyunpeng/p/5428445.html

wooyun.7z乌云数据库

标签: 信息安全

wooyun.7z乌云数据库

目录漏洞描述影响版本漏洞环境搭建漏洞分析漏洞检测漏洞利用漏洞加固 漏洞描述 影响版本 phpMyAdmin 2.x版本 漏洞环境搭建 漏洞分析 漏洞检测 漏洞利用 漏洞加固

0x01 JBoss解密jboss的数据库连接密码般存在<jndi-name>OracleDS</jndi-name> //jndi名字<connection-

声明 好好学习,天天向上 漏洞描述 ElasticSearch具有备份数据的功能,用户可以传入一个路径,让其将数据备份到该路径下,且文件名和后缀都可控。 ... 和CVE-2015-5531类似,该漏洞和备份仓库有关。...

WooYun_Bugs(漏洞库)、Qingy安全漏洞库、佩奇PeiQi-WIKI-POC漏洞库、yougar0等漏洞库几10个G左右(如有侵权联系删除,分享资源仅用于教学和交流)

[信息安全]从WooYun看中国互联网安全 安全防御 移动安全 网络安全 Linux 安全体系

金山WPS Mail邮件客户端远程命令执行漏洞(Mozilla系XUL程序利用技巧) | 乌云漏洞库,乌云镜像站, WooYun 漏洞库, WooYun 镜像站

1. 该挂马者通过写注册表来过UAC 2. 该挂马者通过释放一个带签名的iexplore.exe(非微软签名),来逃避杀软的查杀. 3. 该挂马者通过还进行了白

wooyun镜像 https://wy.tuisec.win/ 相关repo:https://github.com/hanc00l/wooyun_public (含虚拟机下载) drops 在线版1 https://drops.thinkycx.me 相关repo1...

乌云:http://wooyun.org/ 人员:方小顿(剑心),邬迪, 产品:乌云众测, 参考文章: https://www.zhihu.com/question/19993185/answer/369681024 https://www.25pp.com/news/news_93137.html 猪猪侠:...

漏洞描述 由于php5.3.x版本里php.ini的设置里request_order默认值为GP, 导致$_REQUEST中不再包含$_COOKIE, 我们通过在Cookie中传入$GLOBALS来覆盖全局变量,造成代码执行漏洞。 ...漏洞复现 ...

乌云靶场 - SQL InjectionSqli QUERY_STRINGWooYun-2014-61361 Sourceinject_check(strtolower($_SERVER['QUERY_STRING'])); $id = $_GET['id']; $getid = "SELECT first_name, last_name FROM users WHERE user_id ...

通过WooYun开放的Api接口,其它网站或应用可以根据自己获取的权限调用WooYun的漏洞数据,目前支持的API功能包括: 1. 查看乌云最新提交/确认/公开/待认领的安全漏洞 2. 查看某一厂商的最新的安全漏洞列表 3. 厂商...

Elasticsearch写入webshell漏洞(WooYun-2015-110216) by ADummy 0x00利用路线 创建一个恶意索引文档—>创建一个恶意的存储库—>存储库验证并创建—>写入webshell 0x01漏洞介绍 ElasticSearch...

转自:http://zone.wooyun.org/content/19128 tencent.combaidu.comsina.com.cnsohu.comdiscuz.netrising.com.cnalibaba.com360.cnmaxthon.cnrenren.comifeng.comsnda.comsdo.comsogou.com163.com9you....

利用Vulnhub复现漏洞 - Discuz!X ≤3.4 任意文件删除漏洞_JiangBuLiu的博客-程序员宅基地_任意文件删除漏洞Apache SSI 远程命令执行漏洞Vulnhub官方复现教程漏洞原理复现漏洞启动环境漏洞复现FormhashCookie发送数据包...

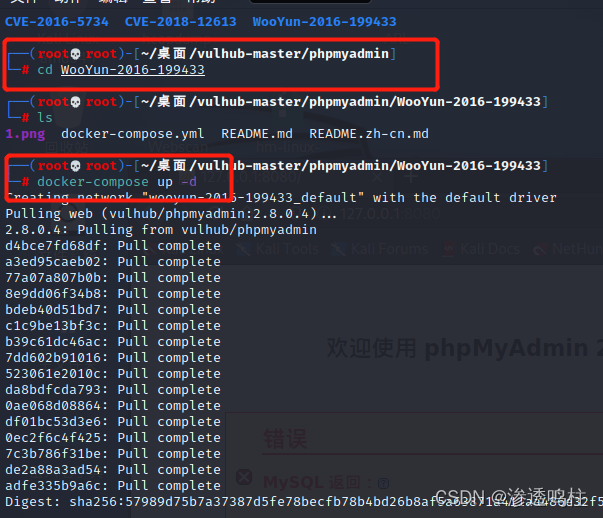

声明 好好学习,天天向上 .../app/vulhub-master/phpmyadmin/WooYun-2016-199433 使用docker启动 docker-compose build docker-compose up -d 环境启动后,访问 http://192.168.239.129:8080 抓包,修改

Phpmyadmin Scripts / setup.php反序列化漏洞(WooYun-2016-199433) by ADummy 0x00利用路线 Burpsuite抓包改包—>有回显读取文件 0x01漏洞介绍 phpmyadmin 2.x版本中存在一处反序列化漏洞,通过该漏洞,...

推荐文章

- cocos creator 实现截屏截图切割转成 base64分享--facebook小游戏截图base64分享,微信小游戏截图分享【白玉无冰】每天进步一点点_cocos上传base64-程序员宅基地

- Docker_error running 'docker: compose deployment': server-程序员宅基地

- ChannelSftp下载目录下所有或指定文件、ChannelSftp获取某目录下所有文件名称、InputStream转File_channelsftp.lsentry获取文件全路径-程序员宅基地

- Hbase ERROR: Can‘t get master address from ZooKeeper; znode data == null 解决方案_error: can't get master address from zookeeper; zn-程序员宅基地

- KMP的最小循环节_kmp求最小循环节-程序员宅基地

- 详解ROI-Pooling与ROI-Align_roi pooling和roi align-程序员宅基地

- Imx6ull开发板Linux常用查看系统信息指令_armv7 processor rev 2 (v7l)-程序员宅基地

- java SSH面试资料-程序员宅基地

- ant design vue table 高度自适应_对比1万2千个Vue.js开源项目发现最实用的 TOP45!火速拿来用!...-程序员宅基地

- 程序员需要知道的缩写和专业名词-程序员宅基地