”wooyun“ 的搜索结果

网络安全常见练习靶场经典靶场DVWA (Dam Vulnerable Web Application)mutillidaemutillidaeSQLolhackxorBodgeItWackoPickoWebGoatOWASP HackademicXSSeducationWeb for PentesterDVWA-WooYun(乌云靶场)...

原乌云链接:http://drops.wooyun.org/tips/8594 0x00写在前面 工业4.0,物联网趋势化,工控安全实战化。安全从业保持敏感,本篇以科普角度对工控安全做入门分析,大牛绕过,不喜轻喷。 0x01专业术语 ...

学习的地方很多,不能一一列举,一些优秀的网址和博客可能也没有提到,大家补充吧:P 就简单总结一些常用的吧,本人是十足的彩笔,还望大家多多指点,表哥们带我飞Orz http://www.sec-wiki.com/skill/ 安全... ... 安

0x01 漏洞原理 SSRF(Server-Side Request Forgery,服务端请求伪造),是攻击者让服务端发起构造的指定请求链接造成的漏洞。 由于存在防火墙的防护,导致攻击者无法直接入侵内网;这时攻击者可以以服务器为跳板...

0x00目标: 导出当前域内所有用户的hash 0x01测试环境: 域控:server2008 r2 杀毒软件:已安装* 域控权限:可使用net use远程登陆,不使用3389 0x02测试方法: ...hash数量:无法抓取所

正文如下: Author:4ido10n ... 学习的地方很多,不能一一列举,一些优秀的网址和博客可能也没有提到,大家补充吧:P 就简单总结一些常用的吧,本人是十足的彩笔,还望大家多多指点,表哥们带我飞Orz ...

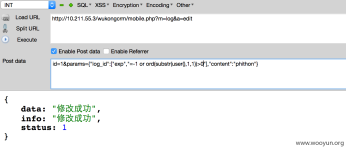

某运营商广告投放系统SQL注射漏洞 | WooYun-2012-06396 | WooYun.org 漏洞概要 关注数(13) 关注此漏洞 缺陷编号: WooYun-2012-06396 漏洞标题: 某运营商广告投放系统SQL注射漏洞 相关厂商: 不知道啊,也不敢...

1.过程 输入1',显示有waf。 输入and 1=1同样也显示有waf,尝试其他关键字均如此,使用大小写,双写等方式绕过判断,发现可以大小写绕过,并判断出是整形注入。 联合查询时1 uNIon sElect 1,2database()发现,被...

本文是转载文章,看到作者写的这篇博文 总结的非常好,害怕以后丢失,所以转载备份。 原文作者:4ido10n 原文请点击:...正文如下: Author:4ido10n ...**********************************************************

从乌云网升级说起 本人刚踏入安全圈不久,在学习的过程中除了阅读一些经典书籍外,像安全客、乌云网、Freebuf等网站也是我光顾最多的地方。在7月初,我有幸参加了今年的乌云峰会。然而,回来之后,激动的心情还...

1.过程 输入1',直接报错。 使用单引号闭合,尝试使用注释符注释掉后面的单引号--+或者%23,仍然报错。 感觉注释是被替换掉了。...成功了,接着使用了下and,发现and似乎也被过滤了,显示的是空白的。...

事情就这样默默发生了 在2015年的10月3日,一位路人甲同学在乌云上发布了一个名为“应用服务器...漏洞编号:wooyun-2010-0144595 漏洞详情: http://localhost:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae...

一、OA系统 泛微(Weaver-Ecology-OA) ???? 泛微OA E-cology RCE(CNVD-2019-32204) - 影响版本7.0/8.0/8.1/9.0 https://xz.aliyun.com/t/6560 ??... 泛微OA WorkflowCenterTreeData接口注入(限oracle数据库) ...

漏洞详情 简要描述: 人人网的分享网页功能存在诸多漏洞. 这些漏洞可导致跨站攻击,任意文件读取,代理攻击和信息泄露等各种安全隐患. 详细说明: ...向其接口提交参数link=*用于适用人人网服务器读取网络共享信息和...

这些网站都用的通用防注入系统 有个别网站的目录存在sqlin.asp保存注入记录 可以写入一句话木马 比如http://pzzl.gov.cn/news_type.asp?id=1413 and 1= ┼攠數畣整爠煥敵瑳... ... 连接上去可以看到另外的几个政府网站

GOOGLE现在XSS已经涨到3100~7500了,然后某著名日本猥琐流就发了一个accounts.google.com域下的XSS,在微博上看到@xisigr在新浪微博上发了链接,就去看了下,虽然看不懂日文,但还是分析了下。...

前期准备 乌云资源文件下载地址:https://github.com/m0l1ce/wooyunallbugs phpstudy下载(php环境要求5.3):https://www.xp.cn/wenda/389.html 环境搭建 下载好的乌云文件: 将bugs.rar解压到...在bugs...

业务安全漏洞挖掘要点

标签: 安全漏洞

一般包括字典攻击和暴力穷举... 示例 360云盘分享码可以被暴力破解 http://www.wooyun.org/bugs/wooyun-2015-0121646 淘米网登陆不需验证码导致暴力破解 http://www.wooyun.org/bugs/wooyun-2015-0145757 防御方法

0x01 WooYun-2012-15979 这次有两个框,先都插起来。 似乎被实体转义了。这题确实没想到,直接看的提示来完成的。aaaa\和=1;alert(1);function/**/from(){}//,将这两个填入框中就可以弹框了,没看提示的时候确实...

漏洞来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0151179.html 看看poc:http://phpstudy.com/Discuz_X2/forum.php?mod=ajax&action=downremoteimg&message=[img=1,1]...

WooYun这里叫做Indirect Injection 。这里很明显了,直接动手,先登陆ID。 显示的名字,上方有按钮可以修改,而字符串都需要被单引号括起来的,直接走字符注入流程,改名admin' and 1=2#。 看到转义了单引号,接着...

HW漏洞集合(三)-yaml版 link:应用安全 - 工具 | 框架 - 致远OA - 漏洞汇总 21. seeyon A6 sqli注入 补充说明:A6的注入点有很多,还是汇总到一个poc里面吧,感觉都是比较老的注入点了 name: poc-yaml-seeyon-A6-sqli...

mysql注入: \ 反斜杠的奥秘 slecet from ,char,取代where 关键字绕过的奥秘 多次过滤的奥秘:2,3次注入;update更新管理员 jsp图片马: 在F盘百度网盘有下载 ... http://www.wooyun.org/bugs

转载地址:https://wooyun.js.org/drops/user.ini%E6%96%87%E4%BB%B6%E6%9E%84%E6%88%90%E7%9A%84PHP%E5%90%8E%E9%97%A8.html 原文地址:http://drops.wooyun.org/tips/3424 0x00 背景 这个估计很多同学看了不屑,...

网址:https://wooyun.js.org/ GitHub:https://github.com/jiji262/wooyun_articles 这个网站备份了以前的乌云Drops文章,并且可以在线浏览,页面排版比较美观,文章中的图片也有显示,总体来说是一个很好的学习...

「第三篇」服务器端应用安全 批注 [……] 表示他人、自己、网络批注 参考资料来源于 * CSDN * GitHub * Google * 维基百科 * YouTube * MDN Web Docs 由于编写过程中无法记录所有...

推荐文章

- 什么是ABA问题及ABA问题的解决方法。-程序员宅基地

- muduo库的Singleton类剖析_muduo网络库中的sinleton类是干嘛的-程序员宅基地

- attach java_【JAVA新生】nio attach引发的问题-程序员宅基地

- 位掩码(bitmask)在windows 串口事件驱动中的应用_windows返回bitmask的函数-程序员宅基地

- 【STL】stack & queue & priority_queue {栈,队列,优先级队列的介绍及使用;仿函数/函数对象;容器适配器,双端队列deque}_容器link、队列、栈、优先队列、bitset的使用方法-程序员宅基地

- Java泛型——限制可用类型_java 泛型 限制类型-程序员宅基地

- 冲刺港股IPO,速腾聚创「承压」-程序员宅基地

- C++中istringstream、ostringstream、stringstream详细介绍和使用_c++ istringstream-程序员宅基地

- Java面试之JUC系列: 阻塞队列详细解析_java实现阻塞队列面试-程序员宅基地

- WebUploader 大文件上传解决方案(500M以上)_webuploader 大小限制-程序员宅基地