”网络安全“ 的搜索结果

中华人民共和国网络安全法

标签: 网络安全法

为了保障网络安全,维护网络空间主权和国家安全、社会公共利益,保护公民、法人和其他组织的合法权益,促进经济社会信息化健康发展,中华人民共和国第十二届全国人民代表大会常务委员会第二十四次会议通过了...

网络安全工程师必须能够分析网络或IT系统,查看潜在的问题区域,并对快速变化和问题做出快速有效的反应。 2.善于沟通 对于许多技术工作而言,能够将技术问题传达给非技术专业人员至关重要。 3.遵守规则 网络安全...

该楼层疑似违规已被系统折叠隐藏此楼查看此楼网络安全是当下非常热门的技术,在互联网领域占据着非常重要的作用;而且现在很多东西都会进行等级区分,包括网络安全也不例外,那么网络安全级别划分为几个等级?从高到低...

堡垒机是一种网络安全控制节点,主要用于隔离安全较高的内部网络(企业内网)和安全程度较低的外部网络之间的访问。

网络安全等级测评师(初级)——安全通信网络

2016年《网络安全法》颁布,出台网络安全演练相关规定:关键信息基础设施的运营者应“制定网络安全事件应急预案,并定期进行演练”。网络安全实战化攻防演练作为国家层面促进各个行业重要信息系统顺利建设、加强关键...

第三方的数据泄露对私营和公共部门等产生了广泛的影响,传统的网络安全实践无法再检测到这些影响。

网络安全软硬件配置

网络安全的控制点 网络安全保障的两个对象 服务安全: 确保网络设备的安全运行,提供有效的网络服务。 数据安全: 确保在网络上传输数据的保密性、完整性和可用性。 网络环境是抵御内外攻击...

计算机网络安全知识汇总

标签: 计算机网络安全

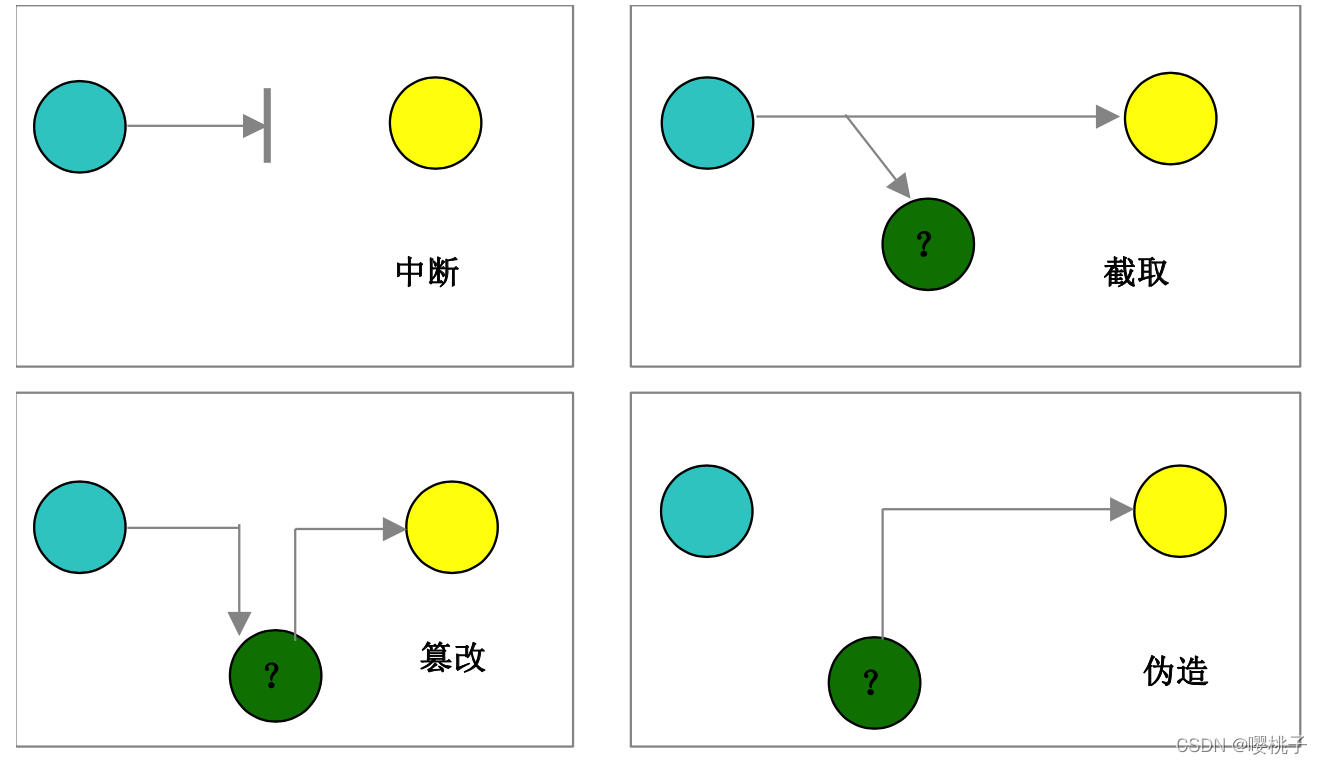

一、计算机网络面临的安全性威胁计算机网络上的通信面临以下的四种威胁:截获——从网络上窃听他人的通信内容。中断——有意中断他人在网络上的通信。 篡改——故意篡改网络上传送的报文。伪造——伪造信息在网络上...

计算机网络安全控制技术

标签: 网络安全

防火墙技术是近年来维护网络安全最重要的手段,但是防火墙不是万能的,需要配合其他安全措施来协同 2.加密技术 目前加密技术主要有两大类:对称加密和非对称加密 3.用户识别技术 核心是识别网络者是否是属于...

选择题汇总:第1章 网络安全概论第2章 网络安全技术基础第3章 网络安全管理技术第4 章 黑客攻防与入侵检测第5章 身份认证与访问控制第6章 密码与加密技术第7章 数据库系统安全第8章 计算机及手机病毒防范第9章 ...

各用户单位也陆续启动响应,对网络安全负责人、联络人通知到位,深度排查网络安全风险,及时调整网络安全策略,部署实施态势感知、应急响应、持续安全评估、安全监测巡检等安全措施,并确保安全人员现场保障。...

网络安全策略 安全策略是指在一个特定的环境里,为保证提供一定安全级别的安全保护所必须遵守的规则。 主要包括以下内容: 先进的网络安全技术是网络安全的根本保证 严格的安全管理是确保安全策略落实的基础 严格的...

算力网络作为一种全新的商业模式重新定义了计算体系系统中云、管、边、端的关系,但由于算力节点分布广、环境复杂、数量庞大等特点,应用设计需重复考虑算力用户数据的安全和算力提供者基础设施的安全等风险

2022第三届全国大学生网络安全精英赛练习题(5)

转载于 青塔在天津举行的2019年国家网络安全宣传周开幕式上,第二批一流网络安全学院建设示范高校名单正式公布,华中科技大学、北京邮电大学、上海交通大学、山东大学四所高校强势入围。此外,武...

接上一篇文章([网络安全自学篇] 2020年安全学习规划)内容,2020年目标是做些简单的渗透测试,漏洞扫描等安全相关工作;与运维、网络等科室同事日常工作沟通,故此篇文章进一步介绍Windows、Linux、数据库、中间件...

网络安全法学习

推荐文章

- Python Django 版本对应表以及Mysql对应版本_django版本和mysql对应关系-程序员宅基地

- Maven的pom.xml文件结构之基本配置packaging和多模块聚合结构_pom <packaging>-程序员宅基地

- Composer 原理(二) -- 小丑_composer repositories-程序员宅基地

- W5500+F4官网TCPClient代码出现IP读取有问题,乱码问题_w5500 ping 网络助手 乱码 send(sock_tcps,tcp_server_buff,-程序员宅基地

- Python 攻克移动开发失败!_beeware-程序员宅基地

- Swift4.0_Timer 的基本使用_swift timer 暂停-程序员宅基地

- 元素三大等待-程序员宅基地

- Java软件工程师职位分析_java岗位分析-程序员宅基地

- Java:Unreachable code的解决方法_java unreachable code-程序员宅基地

- 标签data-*自定义属性值和根据data属性值查找对应标签_如何根据data-*属性获取对应的标签对象-程序员宅基地