1.3.计算机网络通信安全的目标 1.4.恶意程序(rogue program) 1.5.计算机网络安全的内容 1.6.一般的数据加密模型 两类密码体制 一、对称密钥密码体制 1.1.对称密钥的缺点与优点 1.2.数据加密标准 DES 1.3.DES...

”计算机网络通信面临的四种威胁“ 的搜索结果

文中通过阐述计算机网络存在的安全隐患,详细分析了计算机通信网络攻击的特点以及形成的原因,深刻剖析了计算机网络通信安全技术面临的威胁,并提出了加强计算机网络通信安全的防护措施。在当今复杂的应用环境下,...

掌握防火墙技术了解加密算法密钥分配报文鉴别因特网的网络层安全协议族IPsec防火墙技术9.1 网络安全问题概述9.1.1 计算机网络面临的安全性威胁计算机网络上的通信面临以下的四种威胁:(1) 截获——从网络上窃听他人...

计算机网络上的通信面临以下四种威胁:_________、中断、篡改和伪造。更多相关问题国际核事件分级正确的说法有()。机车冷却水系统的作用是对些油机在高温条件下工作的零部件、机油和增压空气进行适当的冷却,使其在...

计算机网络系统面临威胁(典型安全威胁);恶意程序的威胁(如计算机病毒、网络蠕虫、间谍软件、木马程序);计算机网络威胁有潜在对手和动机(恶意攻击/非恶意) 2.典型的网络安全威胁:窃听、重传、伪造、篡造、非...

二、填空题1.因特网核心部分由大量网络和连通这些...3.从通信的双方信息交互的方式来看,可以有_________,_________和________三种基本方式。 4.传输媒体可分为导向传输媒体和非导向传输媒体,导向传输媒体有___...

金融业计算机网络所面临的安全威胁大体可分为两种:一是对网络数据的威胁;二是对网络设备的威胁。总结起来,大致有下面几种主要威胁:非人为或自然力造成的数据丢失、设备失效、线路阻断;人为但属于操作人员无意的...

计算机网络7 网络安全

标签: 计算机网络

计算机网络的通信面临两大类威胁,即被动攻击和主动攻击 被动攻击:攻击者从网络窃听他人的通信内容,通常把这类攻击称为截获。攻击者只是观察和分析数据,而不干扰信息流。这种攻击又被称为流量分析(traffic ...

一、网络安全内容 、 二、四种网络攻击 、 三、被动攻击 与 主动攻击 、 四、分布式拒绝服务 DDos 、 五、恶意程序 、 六、计算机网络安全目标 、 七、Cain 网络攻击原理 、

计算机网络面临的威胁多种多样,概括起来主要有以下几类: (1)内部泄密和破坏 内部人员可能对信息网络形成的威胁包括:内部泄密人员有意或无意泄密、更改记录信息;内部非授权人员有意偷窃机密信息、更改...

一、前言由此可见计算机网络的脆弱性、潜在威胁的严重性,因此,计算机安全工作采取强有力的措施势在必行。一般而言,计算机安全包括两个方面,即物理安全和逻辑安全,物理安全指系统设备及相关硬件免于受到破坏、...

概念 网络威胁 中职计算机网络基础网络安全课件PPT全文共8页,当前为第3页。 安全体系 包含加密机制、访问控制机制、数据完整性机制、数字签名机制、交换鉴别机制、公证机制、流量填充机制、路由控制机制。 实体...

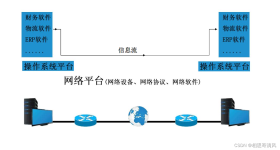

计算机网络是指将地理位置不同的具有独立功能的多台计算机及其外部设备,通过通信线路链接起来,在网络操作系统,网络管理软件及网络通信协议的管理和协调下,实现资源共享和信息传递的计算机系统。 2.计算机...

1.所谓计算机网络,会议是利用通信设备和线路将地理位置不同的、功能独 立的 多个计算机系统互连起来,以功能完善的网络软件实现网络中资源共享 和数据通讯的系统。 2.计算机网络如果按作用范围进行分类,可分为广域...

计算机网络安全.pptx

标签: 文档资料

网络安全问题概述计算机网络面临的安全性威胁 计算机网络上的通信面临以下两大类威胁: 一、被动攻击。主要是截获,即从网络上窃听他人的通信内容。 二、主动攻击,主要有: (1) 篡改——故意篡改网络上传送的报文...

计算机网络安全基础知识.pptx

标签: 文档资料

知识链接: 1 计算机网络安全定义 2 3 计算机网络安全特征 网络面临的威胁 计算机网络安全基础知识全文共57页,当前为第6页。 课堂讨论: 你碰到过网络不安全的情况没有?你碰到的情况有什么样的症状?你是怎样解决的?...

答案:A,B,C 计算机网络面临安全威胁有截获、中断、篡改和伪造。() A:错误 B:正确 答案:B 我国的顶级的域名是CN。() A:错误 B:正确 答案:B 传输效率至少应包含速率和可靠性两个方面,速率和可靠性一般来讲是与...

知识链接: 1 计算机网络安全定义 2 3 计算机网络安全特征 网络面临的威胁 计算机网络安全基础知识全文共57页,当前为第6页。 课堂讨论: 你碰到过网络不安全的情况没有?你碰到的情况有什么样的症状?你是怎样解决的?...

计算机网络安全初探论文.docx

标签: 文档资料

这是计算机网络所面临的最大威胁,敌手的攻击和计算机犯罪就属于这一类。此类攻击又可以分为以下两种:一种是主动攻击,它以各种方式有选择地破坏信息的有效性和完整性;另一类是被动攻击,它是在不影响网络正常工作...

计算机网络病毒安全论文.docx

标签: 文档资料

1.3恶意的人为攻击 有些了解计算机网络的人会利用计算机网络的安全漏洞来攻击计算机网络系统进行恶意的破坏,恶意攻击大体可以分为两种类型,即主动攻击和被动攻击两类。主动攻击指的是计算机病毒的传播者利用网络...

什么是计算机网络安全?.doc

标签: 文档资料

或是来自物理传输线 路的攻击,或是来自对网络通信协议的攻击,以及对计算机软件、硬件的漏洞实施攻击 。 2)网络的国际性 意味着对网络的攻击不仅是来自于本地网络的用户,还可以是互联网上其他国家的 黑客,所以,...

第9章 09 网络安全 计算机网络技术基础(9)网络安全全文共29页,当前为第1页。 学 习 目 标 了解网络安全的概念、网络面临的威胁以及网络安全的内容。 了解数据加密技术、数字签名技术和身份认证技术。 了解防火墙...

计算机网络安全与维护.doc

标签: 文档资料

内部安全是在系统的软件、硬 件及周围的设施中实现的,外部安全主要是人事安全,是对某人参与计算机网络系统工 作和工作人员接触到的敏感信息是否值得信赖的一种舍差过程。计算机网络的保密性是 对传输过程中的数据...

在这种情况下,传统的计算机网络由有线向无线、由固定向移动的发展已成为必然,无线局域网技术应运而生。作为对有线网络的一个有益的补充,无线网络同样面临着无处不在的完全威胁,尤其是当无线网络的安全性设计不够...

中断: 中断网络通信篡改: 篡改通信内容伪造: 伪造通信内容ARP欺骗ARP欺骗(ARP spoofing),又称ARP毒化(ARP poisoning)、ARP病毒、ARP攻击ARP欺骗可以造成的效果:可让攻击者获取局域网上的数据包甚至可篡改数据包可让...

计算机网络实体面临威胁D.计算机网络系统面临威胁2.密码学的目的是( D )A.研究数据加密B.研究数据解密C.研究数据保密D.研究信息安全3.假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f。这种...

推荐文章

- Python Django 版本对应表以及Mysql对应版本_django版本和mysql对应关系-程序员宅基地

- Maven的pom.xml文件结构之基本配置packaging和多模块聚合结构_pom <packaging>-程序员宅基地

- Composer 原理(二) -- 小丑_composer repositories-程序员宅基地

- W5500+F4官网TCPClient代码出现IP读取有问题,乱码问题_w5500 ping 网络助手 乱码 send(sock_tcps,tcp_server_buff,-程序员宅基地

- Python 攻克移动开发失败!_beeware-程序员宅基地

- Swift4.0_Timer 的基本使用_swift timer 暂停-程序员宅基地

- 元素三大等待-程序员宅基地

- Java软件工程师职位分析_java岗位分析-程序员宅基地

- Java:Unreachable code的解决方法_java unreachable code-程序员宅基地

- 标签data-*自定义属性值和根据data属性值查找对应标签_如何根据data-*属性获取对应的标签对象-程序员宅基地